Amb l’augment dels ciberatacs cada any, molts estan considerant la seguretat de la cadena de blocs per obtenir una protecció completa. Bé, la tecnologia blockchain està florint des de fa molt de temps i ja és popular per a molts sectors.

A partir de la gestió de la cadena de subministrament, la sanitat, les finances, l’energia, l’IoT i molts més, ara comença a estendre’s també a l’àmbit de la seguretat..

Tanmateix, molts de vosaltres sou bastant escèptics quant a tot el concepte de seguretat blockchain i si és capaç de manejar la càrrega.

Per ajudar-vos a esbrinar si heu de considerar o no la seguretat de blockchain per a la vostra organització, recopilem tota la informació necessària sobre ciberseguretat. Per tant, avui parlaré de tot el que cal saber sobre la ciberseguretat blockchain.

Taula de continguts

Capítol 1: Què és la ciberseguretat??

La ciberseguretat és una manera de defensar els equips, dispositius mòbils, servidors, dades, xarxes i sistemes electrònics contra atacs maliciosos. És possible que alguns de vosaltres la conegueu com a seguretat electrònica de la informació o seguretat de la tecnologia de formació d’I.

Podeu aplicar aquest terme en moltes categories, com ara la informàtica per a dispositius mòbils. No obstant això, principalment, es divideixen en sis tipus de categories. I en tots els casos la seguretat és essencial.

-

Seguretat de la xarxa:

Es tracta principalment de la pràctica de protegir qualsevol tipus de xarxa d’ordinadors o servidors contra intrusos. A més, podrien ser programes maliciosos oportunistes o qualsevol tipus d’atacants dirigits.

-

Seguretat de la informació:

Aquest tipus de ciberseguretat protegirà la privadesa o les dades o la integritat de qualsevol tipus d’informació emmagatzemada o de qualsevol cosa que es transmeti.

-

Seguretat de l’aplicació:

Aquests són principalment els protocols de seguretat que mantenen els dispositius o qualsevol programa lliures de programari maliciós. En realitat, un dispositiu o aplicació compromès pot oferir accés a la informació que es pretenia protegir.

A més, s’iniciarà un procés de seguretat reeixit a la fase d’aplicació abans que l’aplicació pugui afectar fins i tot els dispositius.

-

Seguretat operativa:

Principalment, aquest tipus de seguretat gestiona totes les decisions o processos necessaris per protegir tots els actius de dades. A més, és un terme general perquè molts processos pertanyen a la categoria. En realitat, els nivells de permís o les regles de restricció d’accés dels usuaris es troben aquí.

A més, determinar on i com s’emmagatzemaria la informació també és una part important d’aquest assumpte.

-

Seguretat empresarial:

És un dels procediments de seguretat més importants. En realitat, la seguretat empresarial requeriria una combinació de totes les categories de ciberseguretat. No obstant això, poden requerir a gran escala. A més, una empresa ha de mantenir el servei de tallafocs quan té recursos o recursos mínims. Per tant, molts protocols de seguretat estan dissenyats per utilitzar menys recursos, però ofereixen més sortides.

-

Recuperació de desastres:

És una part necessària de tots els protocols de ciberseguretat. Qualsevol organització o individu hauria de ser responsable de qualsevol incident o pèrdua de dades. A més, s’assembla més a un pla de còpia de seguretat, si d’alguna manera la seguretat no va poder aturar l’atac.

-

Formació per a usuaris finals:

Finalment, la formació dels usuaris finals ajudaria a qualsevol tipus d’empresa a entendre el factor més imprevisible: la gent, millor. Normalment, els errors humans fan que falli la majoria del sistema de seguretat perquè passa des de dins.

En realitat, la majoria dels empleats no saben diferenciar els programes afectats ni saber quins correus electrònics contenen virus. Per això, l’educació de l’usuari final és realment important quan es tracta de la seguretat total d’una organització. D’aquesta manera, la gent queda assegurada tant des de l’interior com des de l’exterior.

Realment necessiteu ciberseguretat?

Abans de fer aquesta pregunta, heu de saber que la ciberseguretat és una amenaça massiva el 2019 a causa de l’augment de l’ús de la tecnologia. Com més hi confieu, més haureu de tenir en compte la seguretat.

En realitat, molts semblen pensar que no és tan necessari o poden passar els dies sense tenir seguretat.

Tot i això, no és la veritat. Només als Estats Units, el cost mitjà del ciberdelinqüència és de 13 milions de dòlars per a les organitzacions. No només això, sinó que s’espera que els danys per any arribin als 6 milions de dòlars l’any 2021!

Sí! És una quantitat enorme i ha arribat el moment i les organitzacions van començar a preocupar-se més pels consensos sobre la ciberdelinqüència. Per això, per combatre tots els problemes i reconèixer quin és el codi maliciós, l’Institut Nacional d’Estàndards i Tecnologia creu que és millor tenir xarxes de control en tot moment.

Qualsevol seguretat cibernètica contraresta tres tipus d’amenaces:

- Ciberdelinqüència que inclou un grup o una sola persona que té com a objectiu un sistema per obtenir interrupcions o guanys econòmics.

- Ciberatacs per guanys polítics o per algun tipus de motivació política. A més, principalment, inclouen informació que no recull res més.

- El ciber terror que utilitza dispositius electrònics per provocar algun tipus de por o pànic.

Fet per a tothom

En realitat, les amenaces de seguretat cibernètica afectaran qualsevol tipus d’indústria, independentment de la mida. No obstant això, els grans noms són els que tenen més objectius de tots. A més, no es limita només a una indústria. En realitat, moltes indústries com ara el govern, les finances, la fabricació, la sanitat, la cadena de subministrament, l’IoT i moltes més s’han queixat del ciberdelinqüència.

Alguns d’ells són més preferibles ja que poden recaptar finances o utilitzar les dades per fer xantatge a la gent. En altres casos, s’orienten principalment a empreses que solen estar en un sistema de xarxa per publicar dades dels clients.

Tot i això, el problema és que, en el món actual, no es pot estar fora de la xarxa ni sortir de la xarxa. Per tant, protegir les vostres dades serà més difícil.

Capítol 2: Diferents tipus d’amenaces de ciberseguretat

-

Incompliment de dades

El 2019, moltes organitzacions estan més que desitjoses de començar a utilitzar l’emmagatzematge de dades al núvol com a espai d’emmagatzematge d’informació. Per tant, molts abandonen els seus vells mètodes tradicionals d’emmagatzemar tota la informació i passen a plataformes més segures.

Tot i que pot semblar realment segur, no són del tot segurs com es pot pensar. Problemes com la còpia de seguretat de dades fora de línia s’oposen a més problemes. En realitat, la màquina virtual de la xarxa pot accedir als vostres fitxers encara que estigui fora de línia.

Per tant, pot obtenir més de les claus, i això resulta en informació filtrada. Però, per què passa això? Bé, normalment sota un mateix entorn, moltes aplicacions tendeixen a funcionar juntes. Com a resultat, poden accedir a la base de dades dels altres sense problemes.

L’únic remei per a aquest problema és ser molt selectiu mentre escolliu el proveïdor del núvol. Tot i això, és possible que no garanteixi la seguretat del 100% contra les violacions de dades.

-

Interfície d’usuari de l’aplicació insegura

Potser ja esteu en un proveïdor de núvol. Tanmateix, no sereu l’únic que utilitza la interfície, oi? Bé, això crea un forat de seguretat. En realitat, la seguretat de qualsevol interfície en particular quedaria únicament al proveïdor de núvol.

Llavors, com es produeix l’incompliment a través de la interfície d’usuari de l’aplicació? Normalment, quan hi ha una manca de seguretat ajustada, normalment prové del procés d’autenticació i xifratge. Per tant, la interfície d’autenticació no està prou protegida per mantenir fora els pirates informàtics!

En realitat, moltes de les organitzacions no semblen aprofundir en allò que els ofereix el seu proveïdor de serveis al núvol. Passa tan sovint i paguen el preu amb ciberatacs.

-

Abús del núvol

Els núvols s’abusen molt a l’hora de registrar-se per primera vegada. Deixa’m explicar. Diguem que voleu obtenir una de les seves infraestructures com a oferta de serveis i, per a això, heu de cantar i proporcionar la informació de la vostra targeta de crèdit.

Després de registrar-vos, al cap d’uns dies, començareu a rebre correus electrònics brossa i altres atacs maliciosos. A més, fins i tot veieu la vostra targeta de crèdit rebent factures per serveis que ni tan sols heu utilitzat. Aquesta és pràcticament una escena habitual.

No dic que tots els proveïdors de núvol siguin iguals o que els proveïdors hi participin. No obstant això, la manca de seguretat en el procés de registre condueix principalment a aquests problemes. Malauradament, els proveïdors de serveis no estan equipats amb una gran aplicació de seguretat per controlar completament el procés de registre.

Com a resultat, molts abusen de l’entorn del núvol.

-

Atac de programari maliciós

Els atacs de programari maliciós són una altra de les amenaces de ciberseguretat el 2019 que heu de vigilar. En realitat, l’atac de programari maliciós sol fer referència a les activitats de programari maliciós que fan sense que el propietari en sàpiga res.

A més, hi ha tants tipus d’atacs de programari maliciós, i la majoria d’ells provenen de qualsevol fitxer o programa de programari lliure. A més, tenir un sistema de seguretat d’Internet actualitzat pot provocar atacs de programari maliciós.

Si el programari maliciós d’alguna manera entra a una xarxa d’organitzacions a través d’un dels equips, pot causar una gran càrrega de destrosses.

-

Programari maliciós sense fitxer

Es tracta principalment d’un tipus de programari maliciós que sembla que no existeix com a fitxers. A més, el programari maliciós sense fitxers és més perillós que el normal, ja que no podeu detectar quin és el programa o fitxer afectat.

No el podeu trobar al vostre sistema. En realitat, ocupen l’espai RAM i continuen funcionant en segon pla. No obstant això, són visibles un cop els atacants els activen, i això comença a transmetre informació al tercer.

Molts pirates informàtics utilitzen aquest sistema per inserir programari maliciós a la xarxa del banc mitjançant l’ATM. Per tant, un cop el programari maliciós entra al sistema, activen el programa i en tenen un control total. A més, en altres casos, també poden utilitzar aquest tipus de programari maliciós per descarregar diferents tipus de programari maliciós.

En realitat, són difícils de detectar fins i tot amb programes de seguretat a Internet.

-

Cripto-programari maliciós

Bé, amb l’augment de les criptomonedes en els darrers anys, molts pirates informàtics ara utilitzen aquest nou mètode de pirateria. Per tant, amb l’ajut del malware criptogràfic, ara el pirata informàtic pot accedir al poder informàtic de la persona infectada. A més, l’utilitzen per minar criptomonedes.

Així, tan aviat com el vostre navegador infectat es connecti, l’hacker tindrà accés automàtic a ell i l’utilitzarà per explotar criptomonedes. Tot i això, no us perjudica directament ni us fa mal de cap manera. Però altera la potència de processament de l’ordinador i l’alenteix.

Veureu l’excés de temps de càrrega i el rendiment lent del no-res. I al cap de poc temps, l’ordinador en última instància es deteriorarà a causa d’una mineria excessiva.

-

Amenaces de dia zero

Evidentment, ja sabeu que tot el programari no és tan perfecte. En realitat, la majoria dels programes comencen amb forats de seguretat coneguts com a vulnerabilitats. A més, aquestes llacunes són molt explotades pels pirates informàtics. Per tant, quan els hackers esbrinen una bretxa i l’exploten abans que els desenvolupadors puguin solucionar el problema, és una amenaça de dia zero.

Per tant, fins i tot si el vostre programa fos legítim o provingués de bons desenvolupadors, hi podria haver la possibilitat que un pirata informàtic abusi de les llacunes i publiqui altres tipus de programari maliciós. Imagineu-vos que un dels vostres empresaris va obrir un fitxer i va llançar ransomware al sistema.

Us imagineu quines serien les pèrdues??

-

Pèrdua de dades

La pèrdua de dades pot passar per qualsevol tipus de motiu. No obstant això, els ciberatacs són la màxima prioritat d’aquesta llista. Cada dia moltes organitzacions s’enfronten a la supressió i alteració de les seves dades sense l’autoritat adequada. A més, podria ser un centre d’emmagatzematge poc fiable que en sigui la causa.

Tot i això, comporta serioses implicacions per a les organitzacions. La pèrdua de les dades suposaria un enorme revés i pertorbador per a la línia de negoci. A més, pot espatllar la reputació de la vostra marca; es poden perdre clients i perdre finances.

Aquí, per ciberatac, també vull dir des de les instal·lacions. Si no teniu el mètode de protecció o detecció adequat, probablement us afectarà.

-

Pirateria informàtica

L’hacking existeix des de fa generacions i ara és una preocupació enorme per a les organitzacions. No puc dir quan pot canviar realment la tendència; tanmateix, no serà aviat, segur.

A causa de la fiabilitat de la tecnologia, ara els pirates informàtics poden utilitzar els punts febles per entrar en un sistema. En realitat, el pirateig es produeix principalment a causa de compartir credencials o procediments de protecció de contrasenya incorrectes. A més, moltes persones que treballen en organitzacions no saben no compartir les seves credencials amb portals web.

Per això, quan un pirata informàtic entra a la xarxa de l’empleat, aquest també també té accés a la xarxa interna. Així, donant-li un premi.

-

Contrasenyes de factor únic

Pel que sembla, ara les contrasenyes amb un sol factor no són suficients per protegir tota la vostra informació. En realitat, són extremadament fàcils de piratejar. Per tant, proporciona al pirata informàtic un fàcil accés a les dades. Per fer front a la situació, us pot ajudar el procés d’autenticació de múltiples factors. Tanmateix, això encara no pot ser suficient.

-

Dins de l’home

Totes les organitzacions no només s’enfronten a amenaces externes, sinó també a amenaces privilegiades. Principalment els empleats de totes les organitzacions són punts febles. A més, els ex-personal també poden causar greus danys a qualsevol organització.

Normalment, els empleats no tenen el coneixement adequat per veure les escletxes o reparar-se, fins i tot si ho descobreixen. En realitat, molts ni tan sols poden distingir un correu electrònic habitual a un correu electrònic afectat per programari maliciós. Per tant, per fer-hi front, molts entrenen els empleats o fins i tot supervisen les seves activitats en línia.

Tot i això, a causa de la manca d’un canal de control adequat, continua sent una amenaça per a totes les organitzacions.

-

Stegware

Principalment es tracta d’un tipus de programari maliciós que amplia altres efectes de programari maliciós. Com? Bé, els pirates informàtics solen utilitzar l’esteganografia per amagar un fitxer danyat dins d’un altre fitxer, com ara un vídeo, una imatge o un missatge. Per tant, podria estar davant dels vostres ulls i mai no suposareu que estigui infectat amb programari maliciós.

Normalment, els ciberdelinqüents amb grans habilitats de desenvolupament poden crear el seu propi stegware. Tanmateix, a causa de la xarxa fosca, molts hackers ofereixen kits per construir el seu propi stegware, de manera que ara fins i tot els hackers aficionats poden fer-ho.

Per tant, molts són víctimes i ni tan sols poden esbrinar quin és el fitxer afectat, ja que estan amagats darrere d’un document legítim.

-

Defectes a Internet de les coses (IoT)

Durant els darrers anys, hem utilitzat molt l’Internet de les coses, i en el futur també seria més de moda. Avui en dia, la majoria dels dispositius es connecten a través d’Internet de les coses. Tanmateix, això crea alguns punts febles al sistema de seguretat.

Per molt que siguin realment útils, molta gent també està preocupada per utilitzar-los. En realitat, la majoria dels dispositius Internet de les coses comporten problemes de seguretat propis. A més, l’arquitectura en si és defectuosa amb grans punts febles.

És per això que Internet de les coses també necessita un entorn segur sense cap llacuna per oferir totes les funcions.

-

Shadow IT Systems

Aquests sistemes són principalment el programari de TI que realment no va amb la xarxa de TI interna de les organitzacions. AL no ser compatibles, crea un buit de comminació o desactivació de determinades funcions. A més, és més destacat en empreses que no solen examinar cap sistema nou abans d’implementar-lo.

Per tant, quan es produeix una pèrdua de dades en un dels programes de TI, no crida tanta atenció i les organitzacions no els fan còpia de seguretat..

A més, amb les funcions no compatibles, ningú no pot saber qui hi té accés i qui no. Per tant, ofereix una opció fantàstica perquè tothom pugui abusar. En molts casos, la majoria d’organitzacions no revisen els antecedents abans d’obtenir els recursos informàtics dels proveïdors. Així, creant més escletxes.

-

Correu electrònic de pesca de credencials

Els correus electrònics de pesca són correus electrònics que contenen algun tipus de cavall de Troia o ransomware. Normalment, semblen correus electrònics normals amb algunes distincions. Per tant, quan algú de l’empresa obre aquest correu, el cavall de Troia entra al sistema i provoca estralls.

Aquest tipus de correus electrònics inicien l’atac just després d’entrar al sistema. Per tant, tampoc no hi ha temps d’espera ni hi ha manera de desfer-se’n.

Segons una enquesta recent, més del 97% de les persones no saben diferenciar entre un correu electrònic de pesca i un correu electrònic normal. Per aquest motiu, la mesura preventiva és extremadament necessària.

-

La caça de balenes

És una forma d’atac empresarial en què el ciberdelinqüent aconsegueix convèncer els seus objectius que són legítims. En els darrers anys, la caça de balenes és l’amenaça més gran de totes. A més, aquests atacants consideren confiança en la primera etapa i, més endavant, quan tenen accés, abusen de les dades.

Hi ha un augment de gairebé el 136% en les pèrdues per la caça de balenes entre el 2016 i el 2018. I, com que és un tipus d’enfocament de pirateria diferent, cap programa antimalware a Internet no us pot ajudar.

-

Porteu les polítiques del vostre propi dispositiu (BYOD)

Actualment, moltes de les organitzacions tendeixen a animar els seus empleats a utilitzar els seus dispositius personals per a l’entorn laboral. A més, també augmenta la productivitat i la flexibilitat. En realitat, pot semblar una gran política, però crea una amenaça massiva per a les empreses.

Per exemple, independentment de la quantitat de protocols de seguretat actius que tingueu, el dispositiu d’un empleat afectat pot incomplir la vostra seguretat fàcilment. No hi ha manera de saber si el dispositiu dels empleats es veu afectat o no o no hi ha manera d’oferir seguretat per a casa seva.

A més, els dispositius personals són fàcils de piratejar que les xarxes organitzatives. Per tant, si l’hacker aconsegueix el dispositiu de l’empleat, pot arribar al tallafoc de les vostres organitzacions en un tres i no res. Per tant, augmentar els riscos generals d’amenaça cibernètica.

-

DDOS

L’atac de denegació de servei distribuït o atac DDOS és un tipus d’atac que inunda la xarxa de l’organització amb trànsit i, finalment, l’apaga. A més, poden atacar des de múltiples fonts que podrien arribar a ser milers. Per tant, dificulta el seguiment de la ubicació exacta de l’atac.

Per tant, no podeu aturar l’atac si bloquegeu simplement qualsevol adreça IP específica. Com a resultat, la xarxa s’atura i fa que tots els recursos no estiguin disponibles tant per al consumidor com per a l’organització. Per ser franc, no hi ha cap raó específica per la qual els pirates informàtics ho facin principalment.

Tanmateix, podria ser per culpa de perjudicar la marca de les organitzacions o simplement prendre el crèdit per haver eliminat la xarxa d’una gran organització. No cal dir que l’organització d’alt perfil és el principal objectiu de DDOS.

Capítol 3: Blockchain pot solucionar la ciberseguretat?

Les solucions de seguretat tradicionals no són capaces de gestionar ciberatacs amb un nombre creixent de màquines complexes i que cooperen. Tanmateix, la seguretat de blockchain a la barreja pot ajudar realment a ser la solució completa per als problemes.

Com podeu veure, el sector de la ciberseguretat està carregat de problemes. I més o menys una fràgil solució cibernètica no és capaç de gestionar tots els diferents tipus d’amenaces. Per tant, blockchain pot ser la solució més prometedora que hi ha ara mateix.

Vull dir, penseu-hi. Fa temps que es va introduir la tecnologia per primera vegada. Tot i que després dels anys va presentar moltes insuficiències, ara està florint per ser una gran solució.

A més, ja treballa en diverses organitzacions en diferents indústries com la sanitat, el govern, la cadena de subministrament, l’energia, etc..

Per tant, com a tecnologia de tallafocs, ofereix molts protocols de seguretat. A més, han estat guanyant molts elogis de totes les indústries que l’utilitzen. Per tant, pot defensar fàcilment els ciberatacs.

La tecnologia Blockchain és una tecnologia de registre distribuït que utilitza nodes per formar el concepte de descentralització. Més encara, també utilitza una forma de consens mutu per protegir les dades. Per exemple, si algun hacker va intentar piratejar alguns dels nodes de la xarxa, altres nodes poden utilitzar fàcilment el procés de consens per detectar qui és el jugador dolent.

A més, poden utilitzar el mètode per bloquejar els nodes compromesos i estalviar tota la xarxa. A més, podeu veure que la seguretat de la cadena de blocs realment utilitza diversos sistemes de força per oferir principalment la republicació de la redundància i la manipulació.

Però què significa?

En molts termes, podria significar que els pirates informàtics podrien acabar amb algunes de les tropes, però no poden acabar amb l’exèrcit de seguretat global de Blockchain. Com podeu veure per les tropes, vull dir pocs nodes i per l’exèrcit, vull dir tots els nodes de la xarxa.

Per tant, amb la seguretat de blockchain a la barreja, no es deixa que cap operació industrial ni emmagatzematge d’informació depengui únicament del sistema vulnerable únic. En realitat, la cadena de blocs i la ciberseguretat l’ajuden a ser més escalable i pertorbador.

A més, significa que la majoria de les polítiques de seguretat, com ara els controls de flux o la rotació de contrasenyes, es controlarien de manera més diversa. Més encara, només les persones autoritzades poden accedir a controls específics. Podeu provar de replicar-lo de forma centralitzada i, a continuació, desplegar-lo lentament a altres camps.

A més, aquests controls serien utilitzats a prova de manipulacions i per tots els nodes de la xarxa de cadena de blocs i ciberseguretat.

Per tant, com podeu veure, forma un tallafoc autoprotector. Per tant, no té cap punt de fracàs. A més, no hi hauria accés no autoritzat a la xarxa ni canvis accidentals a la xarxa de seguretat de blockchain.

Per tant, si esteu confós sobre si la seguretat de la cadena de blocs pot ser la solució, segur que puc dir que segur que sí. Tot i això, molta gent no sap quin tipus de solució de seguretat de blockchain necessita, ja que la pròpia ciberseguretat té diferents tipus.

Per tant, abans d’escollir la solució, les organitzacions han de saber exactament quin tipus de casos d’ús té la seguretat de la cadena de blocs.

Voleu saber més sobre Blockchain? Mireu la presentació de Blockchain ara mateix!

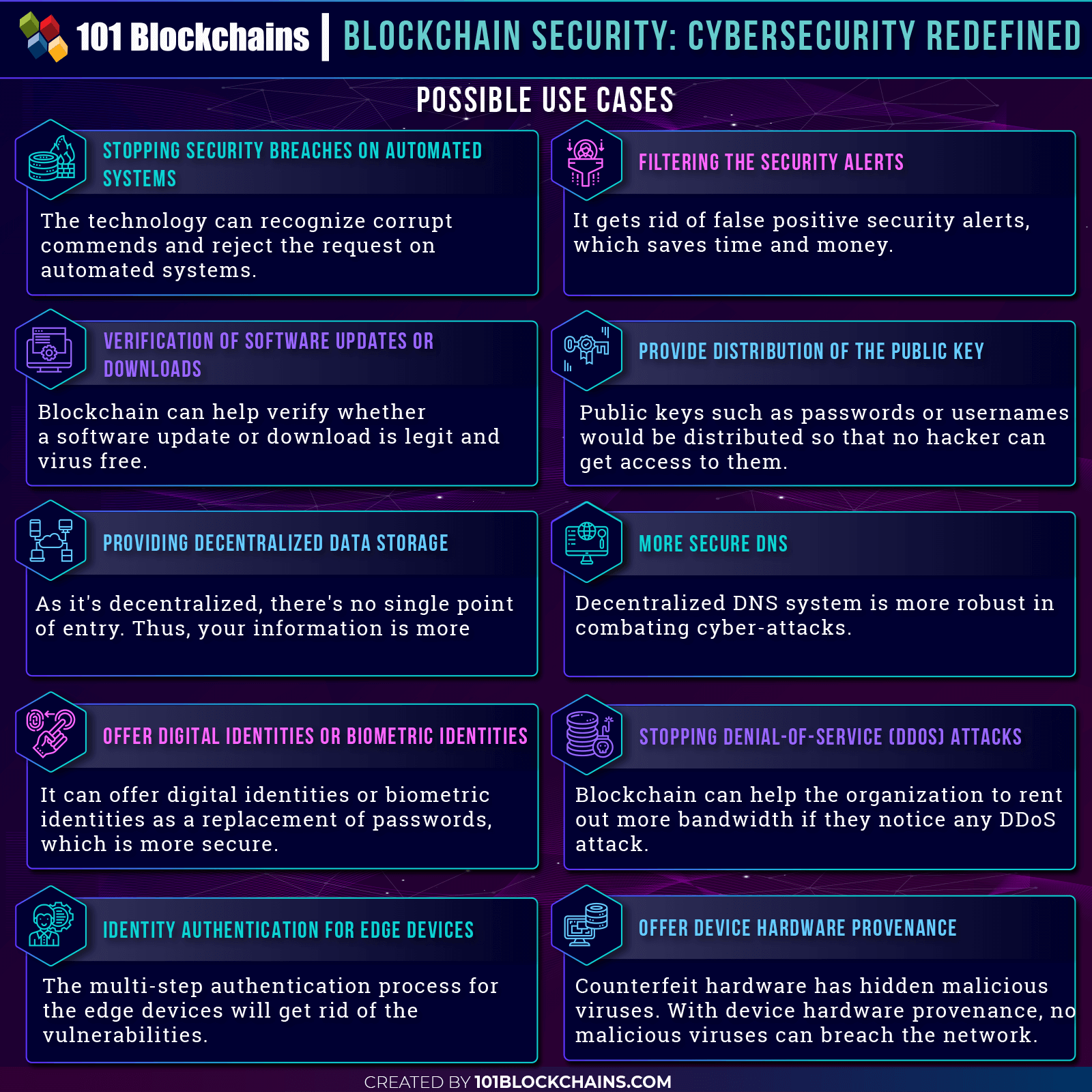

Capítol 4: Seguretat de la cadena de blocs: casos d’ús possibles

Quan mireu les estadístiques dels ciberatacs, us adonareu de com estan evolucionant realment els protocols de seguretat. A més, també us adonareu de com els sistemes de ciberatac són cada vegada més difícils de manejar per als protocols de seguretat típics.

Des del començament del 2016, cada dia, els delinqüents llançaven 4.000 atacs. A més, fes el que fes la gent, quedava molt clar que l’escalada va superar un 300% els atacs del 2015. Fins i tot el 2015, els atacs eren prop dels 1.000 al dia; no obstant això, es va triplicar el 2016.

Alguns dels principals hacks també van passar el 2016, on 57 milions de comptes de conductors i usuaris es van veure compromesos a Uber. A més, el mateix any també es van comprometre 412 milions de comptes d’usuari Friend Finder.

Per tant, ja veieu que la participació és alta i cap indústria ni tan sols està a salvo dels atacs. En realitat, els pirates informàtics busquen constantment objectius més nous per corrompre. Per tant, fins i tot si heu estat segur en els darrers dos anys, no és cert si la vostra empresa també estarà segura en el futur.

Tanmateix, és possible que no hi hagi cap mètode que pugui oferir una garantia del 100%. Tot i això, la seguretat de blockchain és molt millor que les tradicionals. Com he dit anteriorment, aquesta seguretat de la cadena de blocs realment la pot reduir.

A més, tenint en compte que la cadena de blocs i la xarxa de seguretat poden evitar que els pirates informàtics obtinguin informació confidencial, diré que això és una mena de tecnologia per provar.

Tanmateix, és possible que no conegueu tant els possibles casos d’ús de ciberseguretat de blockchain que pot aportar a la taula. Per tant, ara aprofundiré una mica més en aquest espectre.

Consulteu ara la nostra guia Blockchain for Trade Finance!

-

Verificació d’actualitzacions o descàrregues de programari

Qualsevol tipus de cavalls de Troia, cucs i virus poden entrar fàcilment als ordinadors de diverses formes. I la majoria de les vegades són extremadament difícils de detectar. A principis del 2016, es van crear més de 127 milions de tipus diferents de programari maliciós. Per ser francs, són molt difícils d’identificar sense un ull entrenat.

De fet, moltes vegades es presenta en forma d’actualització de programari o una falsa opció de descàrrega de programari. Voleu què és més descoratjador? Cada dia, l’institut AV-TEST registra 350.000 nous tipus de programes com a programari maliciós. A més, el sistema operatiu Mac que semblava tan intocable ara és un objectiu de programari maliciós.

En realitat, només per infectar Mac, hi ha 49.000 programes maliciosos i tots ells es van crear el 2018. A més, tots aquests fraus són tan experts a amagar la seva aplicació i el seu programari a la vista que no poden semblar els típics protocols antivirus per esbrinar-los de qualsevol manera.

I en lloc de vosaltres, s’emporten tots els ingressos que heu obtingut gràcies al treball dur. No sembla just, ho fa?

Per això, ara és necessari anar amb casos d’ús de ciberseguretat de blockchain. A més, les solucions de seguretat blockchain no només són capaces d’esbrinar quin programari és legítim i quin no. Però la seguretat de blockchain també us pot informar si hi ha actualitzacions malicioses.

Com ho fan? Bé, a la tecnologia de cadena de blocs de seguretat cibernètica, podeu comparar les funcions de resum tant dels desenvolupadors com de la que descarregareu. Després de comparar-los, podeu verificar si és legítim o no a la plataforma de seguretat i blockchain.

Per tant, elimina dràsticament l’únic mal de cap de la vostra llista.

Més informació sobre la història de Blockchain ara!

-

Aturar els atacs de denegació de servei distribuïts (DDoS)

L’atac de denegació de servei distribuït o atac DDOS és un tipus d’atac que inunda la xarxa de l’organització amb trànsit i, finalment, l’apaga. A més, poden atacar des de múltiples fonts que podrien arribar a ser milers. Per tant, dificulta el seguiment de la ubicació exacta de l’atac.

Normalment, aquests atacs realment no guanyen res com retenir el sistema per diners o obtenir la vostra informació personal. És més aviat com un crèdit reclamant mentre destrueixes el teu negoci literalment sense cap motiu.

A més, un nou tipus de programari DDoS també fa que sigui més difícil de manejar. En realitat, aquests s’amaguen i juguen morts fins que es reinicia el sistema. A més, pot llançar l’atac una i altra vegada. Tot i això, no es pot esbrinar on es troba la font.

Per tant, cada vegada és més difícil gestionar tots els problemes o mantenir el negoci de manera constant.

Fer-lo servir per aturar els atacs DDoS és un altre dels casos d’ús de ciberseguretat de blockchain. Però, com ho faran realment les solucions de seguretat blockchain? Bé, primer de tot, cal que hi hagi un equip de còpia de seguretat per desar la xarxa quan es posa en marxa.

Normalment, a causa d’un augment del nivell de trànsit, moltes de les xarxes de l’organització es tanquen. Però quan la xarxa de la companyia està atacada, la cadena de blocs i la xarxa de seguretat activen els nodes distribuïts addicionals per adaptar-se a més amplada de banda.

Per tant, quan l’amplada de banda s’acaba, s’introdueix més assignació d’amplada de banda. Així, en última instància, guanya la tecnologia blockchain de ciberseguretat. Però només podeu utilitzar aquest mètode per augmentar la xarxa mitjançant la seguretat de blockchain i res més.

Com a resultat, els pirates informàtics no podran eliminar la vostra organització aviat.

-

Oferir identitats digitals o identitats biomètriques

La majoria de les contrasenyes que s’utilitzen en línia obtindrien una etiqueta “feble” i només esperarien ser piratejades.

Pel que sembla, ara les contrasenyes amb un sol factor no són suficients per protegir tota la vostra informació. En realitat, són extremadament fàcils de piratejar. Per tant, proporciona al pirata informàtic un fàcil accés a les dades. Per fer front a la situació, us pot ajudar el procés d’autenticació de múltiples factors. Tanmateix, encara pot ser que això no sigui suficient.

Sabíeu que segons Facebook, més de 600.000 usuaris s’han piratejat cada dia només a causa de contrasenyes predicibles? Són molts números! I també suposa un risc per a la vostra seguretat si l’autenticació de xarxa de la vostra organització també es basa en contrasenyes.

En realitat, cal continuar canviant les contrasenyes amb freqüència per competir amb seguretat. Tanmateix, això provoca contrasenyes més complicades de les quals no podem fer un seguiment. A més, la majoria de la gent no canvia les seves contrasenyes a causa de les molèsties excessives. Tanmateix, si manteniu la mateixa contrasenya durant molt de temps, serà previsible.

Per ajudar-vos en aquest sentit, aquí hi ha casos d’ús de ciberseguretat de blockchain. No només la seguretat de blockchain és capaç de protegir les vostres contrasenyes, sinó que realment pot canviar la manera com la gent accedeix a qualsevol sistema.

Amb la tecnologia de cadena de blocs de seguretat cibernètica, obtindreu identitats digitals o identitats biomètriques com a substitut de les contrasenyes.

En realitat, les identitats digitals o les identitats biomètriques són molt més segures que les contrasenyes. I, per tant, sense la vostra clau biomètrica, cap altra persona pot entrar realment en els vostres documents personals a la xarxa de seguretat i cadena de blocs.

A més, les solucions de seguretat de blockchain no només són més segures, sinó que també és més fàcil utilitzar-les. Actualment, moltes empreses ofereixen aquesta solució també per a empreses.

Consulteu la nostra presentació fonamental de Blockchain per obtenir més informació sobre Blockchain!

-

Aturar les infraccions de seguretat en sistemes automatitzats

L’auge de les tecnologies autònomes està obrint noves altures per a les persones i les organitzacions. Tanmateix, també ha obert més escletxes perquè els pirates informàtics puguin entrar. En realitat, la naturalesa relaxada de les organitzacions o la manca de mesures de seguretat adequades fa que els sistemes autònoms siguin més fràgils que mai.

L’hacking existeix des de fa generacions i ara és una preocupació enorme per a les organitzacions. No hi ha manera de saber si la tendència canviarà mai o no. Però és segur dir que no serà aviat.

A causa de la fiabilitat del sistema automatitzat, ara els pirates informàtics poden utilitzar els punts febles per entrar en un sistema. En realitat, el pirateig es produeix principalment a causa de compartir credencials o procediments de protecció de contrasenya incorrectes.

A més, moltes persones que treballen en organitzacions no tenen coneixement per no compartir les seves credencials amb portals web.

Per això, quan un pirata informàtic entra a la xarxa de l’empleat, aquest també també té accés a la xarxa interna. Així, donant-li un premi.

Per tant, és hora de passar als casos d’ús de ciberseguretat de blockchain. En realitat, les solucions de seguretat de blockchain són capaces d’esbrinar entrades i ordres corruptes i no vàlides. Mitjançant algoritmes, la cadena de blocs i la xarxa de seguretat poden determinar quan una ordre danyada intenta entrar a la xarxa.

Més encara, la tecnologia blockchain de seguretat cibernètica és tan avançada que pot aturar-les fàcilment sense cap problema. I fent servir això, podeu esbrinar fàcilment quin sistema automatitzat es troba compromès i iniciar també el procés de recuperació.

Per tant, veieu que la seguretat de la cadena de blocs pot ajudar-vos als sistemes automatitzats.

-

DNS més segur

El sistema de noms de domini o DNS és similar a les guies telefòniques que ajuden a determinar un lloc web en funció de l’adreça IP. Principalment, són necessaris per ajudar-vos a trobar el lloc web adequat quan el cerqueu.

No obstant això, el problema és que el DNS només està parcialment descentralitzat. Per tant, qualsevol hacker pot accedir a la connexió del lloc web i de l’adreça IP i utilitzar-lo per bloquejar-se en qualsevol moment. En realitat, comporta una caiguda important per a l’empresa, ja que perden el seu negoci i tenen una mala impressió del client. Així, en última instància, també comença a degradar el seu valor de marca.

Alguns dels mètodes habituals són infectar el DNS per redirigir el client a molts llocs web d’estafa. Per no mencionar que tot el lloc web està ple de programari maliciós. Per tant, és possible que obriu un lloc web legítim i us redirigeixi a un infectat, només per carregar malware al dispositiu.

És un problema greu per a les empreses i exigeix més seguretat en aquest nínxol.

Per això, els casos d’ús de ciberseguretat de blockchain poden ajudar a resoldre el problema. Bé, la solució és fer del DNS un sistema totalment descentralitzat. Per tant, amb la tecnologia blockchain de seguretat cibernètica, cap pirata informàtic no tindrà accés als enllaços IP.

A més, les solucions de seguretat de blockchain no només allotjaran el sistema DNS, sinó que també oferirien més capes de seguretat.

Com a resultat, hi ha diferents protocols de seguretat a tots els nivells que fan que la cadena de blocs i la xarxa de seguretat siguin un sistema a prova completa.

I és així com la seguretat de blockchain pot fer front a les vulnerabilitats del sistema DNS.

-

Proporcionar emmagatzematge de dades descentralitzat

Si utilitzeu un emmagatzematge centralitzat per conservar tota la vostra informació, només sou un ànec assegut que us espera. En realitat, la major part de l’emmagatzematge centralitzat és propens a la pèrdua de dades.

La pèrdua de dades pot passar per qualsevol tipus de motiu. No obstant això, els ciberatacs són la màxima prioritat d’aquesta llista. Cada dia moltes organitzacions s’enfronten a la supressió i alteració de les seves dades sense l’autoritat adequada. A més, podria ser un centre d’emmagatzematge poc fiable que en sigui la causa.

Tot i això, comporta serioses implicacions per a les organitzacions. La pèrdua de les dades suposaria un enorme revés i pertorbador per a la línia de negoci. A més, pot espatllar la reputació de la vostra marca; es poden perdre clients i perdre finances.

Et fa pensar com és que aquestes empreses mai no van provar una altra cosa. I cada dia, el nombre d’incompliments d’emmagatzematge continua augmentant. Per tant, és destacable que la base de dades centralitzada no pot oferir la protecció de cap manera.

Tanmateix, amb els casos d’ús de ciberseguretat de blockchain, podeu canviar la manera com funcionen les coses. L’arquitectura de xarxa de les solucions de seguretat de blockchain està descentralitzada per naturalesa. Per tant, amb aquest nou mètode no deixareu cap punt d’entrada a la xarxa de seguretat de blockchain.

Més encara, aquí, en lloc d’un únic punt d’entrada que protegeixi la informació, hi ha milers de barreres robustes que protegeixen les vostres dades. I és així com funciona la cadena de blocs i la xarxa de seguretat.

A més, amb la tecnologia de blockchain de seguretat cibernètica, necessitareu interoperabilitat per obtenir l’experiència completa. En qualsevol cas, la tecnologia sí que ho aconsegueix, tant si ho dubteu com si no.

Consulteu ara la nostra guia Corda Blockchain!

-

Autenticació d’identitat per a dispositius Edge

Utilitzem els dispositius Edge de manera intensiva cada dia de la nostra vida, i també seria més modern en el futur. Avui en dia, la majoria dels dispositius es connecten a través d’Internet de les coses. Tanmateix, això crea alguns punts febles al sistema de seguretat.

Per molt que siguin realment útils, molta gent també està preocupada per utilitzar-los. En realitat, la majoria dels dispositius de punta aporten els seus propis problemes de seguretat. A més, l’arquitectura en si és defectuosa amb grans punts febles.

Sabíeu que el 41% de tots els dispositius Android són vulnerables a atacs de Wi-Fi extrems? No només corromprà el telèfon, sinó que si està connectat a qualsevol tipus de lloc, també corromprà aquests.

En realitat, molts empleats tendeixen a iniciar la sessió a la xarxa de la seva empresa amb un telèfon sense seguretat, cosa que facilita l’accés dels pirates informàtics.

Per això, els dispositius Edge també necessiten un entorn segur sense cap llacuna per oferir totes les funcions.

Per tant, veieu que els casos d’ús de ciberseguretat de blockchain, en aquest cas, són molt adequats. Pot oferir l’autenticació d’identitat necessària per a aquests dispositius de vora altament vulnerables. Però, com solucionarà aquest problema la seguretat de blockchain?

Bé, en primer lloc, la cadena de blocs i la xarxa de seguretat aïllaran la xarxa principal amb un procés d’autenticació de diversos passos. Aquí pot utilitzar una clau biomètrica o una signatura que garanteixi un inici de sessió adequat.

Per tant, les solucions de seguretat de blockchain poden assegurar-se que només la persona autoritzada entra al sistema. Amb l’ajut de l’emmagatzematge descentralitzat, la tecnologia de blockchain de seguretat cibernètica també pot emmagatzemar les claus en un lloc segur.

A més, la pròpia xarxa pot oferir identitats digitals quan una empresa la configura per primera vegada.

-

Proporcioneu la distribució de la clau pública

Fins i tot si confieu en contrasenyes o ho heu de fer fins que tots els sistemes del món estiguin totalment descentralitzats, com pot ajudar la seguretat de blockchain en aquest cas? Actualment, la majoria de contrasenyes i noms d’usuari es guarden a bases de dades centralitzades.

Bé, ja sabeu que són extremadament fàcils de piratejar. Si d’alguna manera la base de dades es pirateja, el pirata informàtic només ha arribat al premi. És possible que estigueu pensant quin és el gran problema si obté la contrasenya de qualsevol compte de xarxes socials o algun lloc web que amb prou feines utilitzeu?

Bé, el problema seria quan utilitzeu la mateixa contrasenya o similar per als inicis de sessió del compte bancari o dels registres sanitaris. A més, és més fàcil esbrinar un patró a partir de veure la contrasenya. Per tant, fins i tot si creieu que un sol pirateig de contrasenya no farà cap diferència, en realitat, sí.

I és així com els pirates informàtics obtenen la seva adequació. Per aturar-lo, es distribuirien claus públiques com ara contrasenyes o noms d’usuari de manera que cap pirata informàtic pugui accedir-hi.

Els casos d’ús de ciberseguretat de Blockchain oferiran una xarxa de seguretat de blockchain totalment descentralitzada. Si comenceu a emmagatzemar la vostra clau pública a diversos nodes amb xifratge complet, els pirates informàtics podran accedir-hi.

Imagineu-vos, heu dividit la contrasenya i la xifreu i heu distribuït totes les peces entre molts nodes de la cadena de blocs i la xarxa de seguretat.

Per tant, fins i tot si l’hacker intenta obtenir accés a la tecnologia blockchain de ciberseguretat, no pot saber on són realment les peces.

A més, hi ha un munt de solucions de seguretat blockchain al mercat per provar-les.

Obteniu informació sobre diferents models de negoci de Blockchain per aprofitar ara la tecnologia!

-

Ofereix procedència del maquinari del dispositiu

Aquesta és l’orella de la guerra cibernètica, on els ciberdelinqüents fan servir tot el que poden per paralitzar-nos. En realitat, totes les indústries s’enfronten a problemes de robatori i no tenen la seguretat adequada per mantenir-les.

A més, moltes empreses de neu també tenen productes falsificats. Aquests productes entren al seu sistema sense deixar cap rastre i la gent els compra com a productes legítims. Més encara, el maquinari és un dels nínxols més falsificats de tots els temps.

No obstant això, els cibercriminals aprofiten aquest maquinari falsificat per al seu benefici. El maquinari falsificat ha amagat virus maliciosos. Sí, ho heu entès bé, insereixen els virus al maquinari abans de subministrar-los a indústries legítimes.

Com que no hi ha cap procedència de maquinari, moltes organitzacions no saben si estan tractant productes bons o dolents. Com a resultat, quan una organització aconsegueix els dispositius i els connecta a la seva xarxa, es desencadena tot l’infern.

Tot i que és possible que tingueu en funcionament un protocol de seguretat, és molt difícil eliminar els virus del maquinari.

Per tant, cal que hi hagi procedència del maquinari i els casos d’ús de ciberseguretat de blockchain definitivament ho poden fer. Amb la procedència del maquinari del dispositiu, ja no hi ha virus maliciosos que puguin infringir la xarxa. Ara, mentre fabrica, la indústria pot veure si el proveïdor és legítim o no a la xarxa de seguretat de blockchain.

Amb l’ajut de la cadena de blocs i la plataforma de seguretat, pot esbrinar fàcilment l’origen del maquinari. És un dels molts avantatges de la tecnologia blockchain de ciberseguretat i la base de dades immutable ajuda a mantenir la informació sense contaminació.

Ja hi ha diverses solucions de seguretat blockchain específicament per a aquest nínxol.

-

Filtrar les alertes de seguretat

Bé, l’ús de protocols típics de ciberseguretat és fantàstic. Tot i això, també comporta molts costos. El problema és quan poden detectar dades malicioses o malicioses. Tanmateix, també semblen marcar les dades legítimes com les corruptes.

En realitat, la falsa marca és tan nombrosa que necessita més costos administratius addicionals per esbrinar quin no i quin. Per tant, continua sumant més diners en lloc de reduir-los.

Aquestes dades falses positives poden generar problemes tant per al consumidor com per a la mateixa empresa. Només amb dades falses positives, costa a les empreses més de 1,3 milions de dòlars cada any. A més, el temps perdut és de 21.000 hores.

Per tant, no només malgasta l’enorme quantitat de diners, sinó que també perd el temps.

Per això, amb els casos d’ús de ciberseguretat de blockchain, podeu obtenir les dades filtrades. A més, les alertes de seguretat de blockchain serien més precises sense falsos positius. Els nodes del marc de solucions de seguretat de blockchain poden funcionar com a verificador de si les dades són correctes o no.

Per tant, desapareixerà el cost addicional i el temps que perdrà definitivament en tecnologia de blockchain de ciberseguretat. Tot i això, aquest no és l’únic avantatge aquí. Blockchain i plataformes de seguretat són molt menys costoses que les solucions mitjanes. Per tant, és un benefici per a tothom.

Capítol-5: exemples de ciberseguretat en el treball de Blockchain

-

Santander

Santander utilitza la seguretat de blockchain per millorar els seus serveis de pagament internacionals. Pel que sembla, són el primer banc del Regne Unit a adoptar blockchain per motius de seguretat. A més, amb l’ajut de blockchain i ciberseguretat, ajuden els seus clients a pagar a Amèrica del Sud i Europa mitjançant el seu compte de Santander.

A més, amb l’ajuda de Ripple, ara el servei One Pay Fix es troba a Polònia, el Regne Unit, el Brasil i Espanya. Tots sabem com la xarxa interna dels bancs sempre està sotmesa a ciberatacs constants. I per assegurar-se que els clients no pateixen, Santander utilitza la seguretat de blockchain per salvaguardar també tota la seva xarxa interna.

-

Banc Nacional del Canadà

El Banc Nacional del Canadà utilitza la cadena de blocs i la xarxa de ciberseguretat per emetre deutes. Actualment, utilitzen Quorum enterprise-Ethereum de J.P.Morgan com a xarxa base. Quorum és una versió empresarial d’Ethereum amb protocols de seguretat afegits per protegir qualsevol ciberatac d’organitzacions.

I el Banc Nacional de Canadà utilitza l’aspecte de seguretat de la cadena de blocs per garantir la seguretat del 100% en les transaccions. A més, també treballa en altres projectes, com ara oferir un canal segur per a les indústries de la cadena de subministrament.

De tota manera, recentment van passar per una fase de prova d’emissió de deutes, on van emetre deutes anuals de 150 milions de dòlars mitjançant la plataforma.

-

Barclays

Barclays utilitza blockchain i ciberseguretat per oferir seguretat en les transferències de fons. No només això, sinó que també tenen una patent per utilitzar la tecnologia de seguretat blockchain. En realitat, l’objectiu principal d’aquesta empresa és utilitzar-la per augmentar l’estabilitat i la popularitat de les transferències de divises.

També l’utilitzen per mantenir totes les seves bases de dades internes fora de l’abast dels pirates informàtics. A més, també tenen una patent per a la seguretat de blockchain en processos KYC. Així, amb l’ajut d’això, qualsevol banc o empresa financera pot emmagatzemar la seva identificació personal a la xarxa blockchain.

-

Canviar l’assistència sanitària

Change Healthcare utilitza blockchain i ciberseguretat per oferir solucions sanitàries a tots els hospitals dels EUA. No només això, sinó que també l’utilitzen per a la seva pròpia gestió de seguretat. A més, l’empresa sap com la indústria sanitària s’està desfent a causa dels pirates informàtics i l’abús dels ciberdelinqüents. En realitat, és un factor quotidià que molta informació sensible al pacient es filtra o es pirateja de la base de dades de l’hospital.

Per no parlar, l’alteració de les dades per obtenir beneficis personals és important. I tot és perquè la indústria sanitària no té la seguretat adequada. Per això, Change Healthcare no només ofereix solucions de seguretat blockchain, sinó que també l’utilitza per controlar la seva xarxa.

-

Vincles de salut

Health Linkages utilitza la seguretat de blockchain per garantir una transferència de dades i processos d’auditoria transparents per al sector sanitari. No només això, sinó que també l’utilitza per augmentar el compliment de la indústria. En realitat, mitjançant la seva plataforma, només podeu compartir dades del pacient si teniu les credencials adequades.

A més, enumera tots els esdeveniments sanitaris i el que fa més clara la presa de decisions per als metges. Tanmateix, assegurar-se que cap hacker o tercer no tingui accés a aquesta informació és la prioritat.

Actualment, actualment estan treballant en una prova diferent del blockchain i el projecte de ciberseguretat on els professionals poden veure la informació del pacient en un canal segur.

-

L’Estat de Colorado

L’Estat de Colorado utilitza la seguretat de la cadena de blocs i creu que, per als casos d’ús governamentals, la poden utilitzar per protegir les dades. No només això, sinó que el Senat de Colorado va aprovar un projecte de llei sobre la qüestió de l’ús de la seguretat blockchain per assegurar l’emmagatzematge de documents.

Normalment, Colorado tracta cada dia de 6 a 8 milions d’intents de pirateria. I moltes vegades els hackers van guanyar, danyant l’estructura del govern. Per fer front a això, Colorado utilitza el xifratge de blockchain per mantenir-los allunyats de qualsevol intent de pirateria. I és així com la seguretat de la cadena de blocs també afecta els governs.

-

Austràlia

Bé, el govern australià no queda tan enrere a l’hora d’utilitzar blockchain i ciberseguretat per emmagatzemar els seus documents governamentals. En realitat, el país ha prioritzat recentment l’ús de la xarxa de seguretat blockchain per al govern.

Tot i que la xarxa encara es troba en les primeres fases, els funcionaris governamentals pensen que la tecnologia aviat esdevindrà un actiu realment valuós.

En l’actualitat, estan prenent suport tecnològic d’IBM per crear l’ecosistema governamental. A més, el govern federal creu que serà una addició meravellosa també per als futurs governs.

-

Malta

Actualment, Malta utilitza la seguretat blockchain per fer còpies de seguretat dels seus sectors financers. No obstant això, els funcionaris governamentals també estudien l’aspecte de seguretat de la cadena de blocs. Per què? Bé, principalment volen salvaguardar tots els seus documents governamentals. A més, també volen mantenir tota la informació ciutadana lluny dels ciberdelinqüents.

En realitat, Malta està més que desitjosa d’acollir blockchain a tots els sectors. De fet, volen convertir-se en l’illa Blockchain. A més, amb la creixent mania de les criptomonedes a Malta, han estat sota l’objectiu dels pirates informàtics durant molt de temps.

Per això, el govern vol utilitzar blockchain com a capa de seguretat per a les seves bases de dades.

-

Defensa Advanced Research Projects Agency (DARPA)

L’Agència de Projectes de Recerca Avançada en Defensa o DARPA és realment l’agència del Departament de Defensa dels Estats Units que treballa en tecnologies per als militars. En realitat, desenvolupen principalment diferents tecnologies emergents per a l’exèrcit nord-americà.

No obstant això, ara que la tecnologia blockchain és una de les tecnologies emergents, DARPA està estudiant com pot utilitzar-la per a la seguretat i xifratge de les transferències de dades. Per això, estan treballant en un sistema de missatgeria basat en la seguretat de blockchain que pot ajudar els militars a compartir la informació a qualsevol lloc a l’instant.

I també per assegurar-se que cap tercer pugui creuar el seu missatge a la xarxa de cadena de blocs i ciberseguretat.

Consulteu les diferències entre blockchain i base de dades.

-

Militar xinès

L’exèrcit xinès ara està interessat en la seguretat de la cadena de blocs per millorar els seus protocols de seguretat dins de la seva xarxa militar i governamental. A més, pensen que la seguretat de la cadena de blocs pot impedir que els adversaris estrangers canviïn o alterin la informació militar o governamental vital.

Normalment, han de fer front a moltes filtracions i modificacions d’informació. I definitivament, la informació militar d’un país no hauria de ser de la mà de tercers. Pot perjudicar greument el país.

Tot i això, encara no sabem en quins projectes treballen per motius de confidencialitat. Però sabem que volen cobrir la informació d’operacions d’intel·ligència i la comunicació entre oficials.

Per tant, podeu veure com la seguretat de la cadena de blocs està afectant realment el sector més gran del món.

-

Lockheed Martin

Lockheed Martin és el primer contractista de defensa dels Estats Units que utilitza blockchain i ciberseguretat per millorar els protocols. No només això, sinó que també utilitza la seguretat de blockchain en la gestió del risc de la cadena de subministrament, sistemes d’enginyeria i desenvolupament de programari.

Vol assegurar-se que tots aquests camps tinguin una seguretat molt ajustada. En realitat, la companyia compta amb el suport tecnològic de Guardtime.

Un altre motiu possible perquè triï la xarxa de seguretat de la cadena de blocs és assegurar-se que tot el desenvolupament de l’armament es mantingui segur i no caigui en mans equivocades perquè el desenvolupament d’armament també és una part vital dins d’un país i un govern..

-

Flex i Rockwell Automation

Flex és l’empresa de la cadena de subministrament que utilitza tecnologia blockchain per diversos motius i una d’elles és la seguretat. No només Flex, sinó una altra empresa de maquinari Rockwell Automation també utilitza la seguretat de blockchain per oferir una infraestructura més segura al seu procés de fabricació i enviament..

En l’actualitat, tots dos tenien suport tecnològic Cisco. En realitat, com a part de l’aliança IoT de confiança, Cisco té més que ganes d’integrar blockchain amb dispositius IoT.

Més encara pensen que IoT i blockchain en realitat es combinen molt bé.

-

El Departament d’Energia dels EUA

El Departament d’Energia dels Estats Units treballa amb Guardtime per garantir una xarxa totalment segura per als recursos energètics distribuïts a la vora de les xarxes elèctriques. Aquí, per vora de les xarxes elèctriques, signifiquen la intersecció on la xarxa elèctrica es divideix amb altres clients i xarxes distribuïdes.

A més, volen aturar qualsevol mal ús de l’energia abans que es divideixi en altres xarxes. Pel que sembla, el projecte s’anomena Ciberseguretat per als sistemes de subministrament d’energia sota l’àmbit d’Obama.

A més, utilitzar la cadena de blocs per donar suport al sistema no només els ajudaria a combatre atacs de tercers, sinó també per garantir una major fiabilitat a la infraestructura.

-

Ètic

Actualment, Ethical utilitza la seguretat de blockchain per protegir la seva pista d’auditoria. A més, treballen amb Guardtime per garantir la total seguretat de les pistes d’auditoria. En realitat, cada vegada que es realitza una operació, s’afegeix a la base de dades. A més, per a cada registre, s’introdueix una nova signatura KSI.

Què fa Ética aquí és emmagatzemar la signatura com a prova de proves? SI la signatura és present a la base de dades, és una prova que l’autoria, el temps o la integritat de l’auditoria encara estan intactes. De tota manera, l’evidència es registra a la xarxa blockchain de Guardtime per a un ús futur.

Per assegurar-se que no es va tocar res, l’empresa pot validar mitjançant la signatura que consta a la base de dades.

Per què no fes un cop d’ull a la nostra Guia Hyperledger Blockchain??

-

Sector energètic del Regne Unit

El sector energètic del Regne Unit estudia la seguretat de la cadena de blocs i, per a això, actualment estan considerant la tecnologia de Guardtime. Per això, entendre millor el concepte de seguretat blockchain; actualment, el sector els està fent exercicis cibernètics.

Tots els exercicis inclosos a l’entorn energètic tenen diferents entorns, escenaris i simulacions de la vida real per entendre com funciona realment tot. No obstant això, actualment, l’objectiu principal era ajudar els participants a detectar l’atac, evitar que es propagés i recuperar-se.

Bé, no cal dir que els exercicis van tenir èxit i el sector energètic del Regne Unit va provar el poder de la cadena de blocs. Tot i això, encara no sabem si implementaran la tecnologia o no.

-

Sector nuclear nuclear del Regne Unit

Un altre sector enorme que examina la seguretat de la cadena de blocs és el sector nuclear civil del Regne Unit. En realitat, el sector nuclear ha de disposar de mesures de seguretat completes si vol defensar tots els atacs als quals s’enfronta cada dia.

Per això, treballen amb Guardtime per entendre millor les conseqüències de l’ús de la tecnologia. Actualment, Guardtime els va mostrar un ciberatac real a una planta nuclear i com poden defensar-lo.

Sembla que va ser un èxit enorme. Tot i que el sector nuclear està més que desitjat de treballar amb blockchain, encara no sabem si tenen algun projecte actiu o no.

-

Danieli

Danieli pren la solució de seguretat blockchain de Naoris. Si no heu sentit a parlar de Danieli, permeteu-me que us en digui una mica. Danieli és un dels majors proveïdors d’acer de la indústria. Atès que Danilei és una de les companyies blaves, és absolutament necessari que obtingui protecció per a tots els clients i informació sensible.

En el seu estat actual, tots els dispositius dels seus empleats poden actuar com un camí cap a la seva xarxa. Per tant, per assegurar-se que no s’enfrontessin a conseqüències cibernètiques greus, van demanar a Naoris la seguretat de la cadena de blocs només per als seus servidors de dades de tot el món..

El projecte continua en aquesta fase.

-

Ministeri de Defensa estonià

El Ministeri de Defensa estonià va atorgar un contracte per a Guardtime sobre seguretat de blockchain. En realitat, volen desenvolupar la pròxima generació de gamma cibernètica de l’OTAN per al govern. En realitat, el nou disseny desbloquejarà moltes funcions com la guerra electrònica, la intel·ligència, les funcions de refinament de la missió, els ciberseguritats i moltes més.

Per tant, per assegurar-vos que tot està a l’obra, ha de tenir una còpia de seguretat cibernètica a prova completa. I per això utilitzen la seguretat de blockchain per a això.

Si voleu obtenir més informació sobre els reptes d’adopció de blockchain, podeu consultar el nostre article.

Capítol 6: Nota final

La ciberseguretat ha estat un desastre des de fa força temps. Principalment just després de la floració del malware el 2016, moltes organitzacions s’enfronten a una gran quantitat de pèrdues cada any només a causa dels delictes cibernètics.

Tanmateix, com podeu veure, la seguretat de blockchain és més que capaç de gestionar tota l’amenaça de seguretat per si sola. No puc dir que sigui una tecnologia a prova completa. No obstant això, a jutjar el funcionament d’altres protocols de seguretat, el blockchain està lluny d’un bon començament. Per tant, definitivament val la pena estudiar-ho.