مع تزايد الهجمات الإلكترونية كل عام ، يفكر الكثيرون الآن في أمان blockchain من أجل الحماية الكاملة. حسنًا ، تزدهر تقنية blockchain لفترة طويلة الآن ، وهي مشهورة بالفعل في العديد من القطاعات.

بدءًا من إدارة سلسلة التوريد والرعاية الصحية والتمويل والطاقة وإنترنت الأشياء وغيرها الكثير ، بدأ الآن في الانتشار في عالم الأمان أيضًا.

ومع ذلك ، فإن العديد منكم متشكك تمامًا بشأن المفهوم الكامل لأمن blockchain وما إذا كان قادرًا على التعامل مع الحمل.

لمساعدتك في معرفة ما إذا كان يجب عليك التفكير في أمان blockchain لمؤسستك أم لا ، نقوم بتجميع جميع المعلومات الضرورية حول الأمن السيبراني. لذلك ، اليوم ، سأتحدث عن كل ما يمكن معرفته عن الأمن السيبراني blockchain.

جدول المحتويات

الفصل الأول: ما هو الأمن السيبراني?

الأمن السيبراني هو وسيلة للدفاع عن أجهزة الكمبيوتر والأجهزة المحمولة والخوادم والبيانات والشبكات والأنظمة الإلكترونية من الهجمات الضارة. قد يعرفه البعض منكم على أنه أمن المعلومات الإلكتروني أو أمن تكنولوجيا التشكيل.

يمكنك تطبيق هذا المصطلح في العديد من الفئات ، مثل الأعمال على حوسبة الأجهزة المحمولة. ومع ذلك ، يتم تقسيمها بشكل أساسي إلى ستة أنواع من الفئات. وفي كل حالة فإن الأمن ضروري.

-

أمان الشبكة:

إنها بشكل أساسي ممارسة تأمين أي نوع من شبكات الكمبيوتر أو الخادم من المتطفلين. علاوة على ذلك ، يمكن أن تكون برامج ضارة انتهازية أو أي نوع من المهاجمين المستهدفين.

-

أمن المعلومات:

سيحمي هذا النوع من الأمن السيبراني الخصوصية أو البيانات أو سلامة أي نوع من المعلومات المخزنة أو أي شيء يتم نقله.

-

أمان التطبيق:

هذه هي في الأساس بروتوكولات الأمان التي تحافظ على الأجهزة أو أي برنامج خالي من البرامج الضارة. في الواقع ، يمكن أن يوفر الجهاز أو التطبيق المخترق الوصول إلى المعلومات التي كان من المفترض حمايتها.

علاوة على ذلك ، ستبدأ عملية الأمان الناجحة في مرحلة التطبيق قبل أن يؤثر التطبيق حتى على الأجهزة.

-

الأمن التشغيلي:

يتعامل هذا النوع من الأمان بشكل أساسي مع جميع القرارات أو العمليات اللازمة لحماية جميع أصول البيانات. علاوة على ذلك ، فهو مصطلح شامل لأن الكثير من العمليات تندرج تحت هذه الفئة. في الواقع ، تندرج مستويات الأذونات أو قواعد تقييد وصول المستخدم ضمن هذا الدليل.

علاوة على ذلك ، يعد تحديد مكان وكيفية تخزين المعلومات جزءًا كبيرًا من هذا الأمر.

-

أمن الأعمال:

إنه أحد الإجراءات الأمنية الرئيسية. في الواقع ، يتطلب أمن الأعمال مزيجًا من جميع فئات الأمن السيبراني. ومع ذلك ، قد تتطلب على نطاق واسع. أيضًا ، يجب أن تحافظ الشركة على خدمة جدار الحماية عندما يكون لديها الحد الأدنى من الأصول أو الموارد. وبالتالي ، تم تصميم العديد من بروتوكولات الأمان لاستخدام موارد أقل ولكنها تقدم المزيد من المخرجات.

-

التعافي من الكوارث:

إنه جزء ضروري من كل بروتوكول للأمن السيبراني. يجب أن تتحمل أي منظمة أو فرد المسؤولية عن أي حادث أو فقدان للبيانات. علاوة على ذلك ، إنها أشبه بخطة احتياطية ، إذا فشل الأمن بطريقة ما في إيقاف الهجوم.

-

تعليم المستخدم النهائي:

أخيرًا ، سيساعد تعليم المستخدم النهائي أي نوع من المؤسسات على فهم أكثر العوامل التي لا يمكن التنبؤ بها – الناس ، بشكل أفضل. عادةً ما تتسبب الأخطاء البشرية في فشل معظم أنظمة الأمان لأنها تحدث من الداخل.

في الواقع ، لا يعرف معظم الموظفين كيفية التمييز بين البرامج المتأثرة أو تحديد رسائل البريد الإلكتروني التي تحتوي على فيروسات. هذا هو السبب في أن تعليم المستخدم النهائي مهم حقًا عندما يتعلق الأمر بالأمان الكامل للمؤسسة. بهذه الطريقة ، يتم تأمين الأشخاص من الداخل والخارج.

هل تحتاج حقًا إلى الأمن السيبراني?

قبل أن تطرح هذا السؤال ، عليك أن تعرف أن الأمن السيبراني يمثل تهديدًا هائلاً في عام 2019 بسبب زيادة استخدام التكنولوجيا. وكلما زاد اعتمادك عليه ، كلما كان عليك التفكير في الأمان الخاص به.

في الواقع ، يبدو أن الكثيرين يعتقدون أن هذا ليس ضروريًا ، أو يمكنهم قضاء أيامهم دون الحصول على أي أمان.

ومع ذلك ، هذه ليست الحقيقة. في الولايات المتحدة وحدها ، يبلغ متوسط تكلفة الجرائم الإلكترونية 13 مليون دولار للمنظمات. ليس هذا فقط ولكن من المتوقع أن تصل الأضرار السنوية إلى 6 ملايين دولار بحلول عام 2021!

نعم! إنه مبلغ ضخم ، وقد حان الوقت وبدأت المؤسسات تهتم أكثر بشأن توافق الآراء بشأن الجرائم الإلكترونية. لهذا السبب للتغلب على جميع المشكلات والتعرف على الشفرة الخبيثة ، يعتقد المعهد الوطني للمعايير والتكنولوجيا أنه من الأفضل أن يكون لديك شبكات مراقبة في جميع الأوقات.

أي أمن إلكتروني يتصدى لثلاثة أنواع من التهديدات –

- الجرائم الإلكترونية بما في ذلك مجموعة أو شخص واحد يستهدف نظامًا للاضطراب أو المكاسب المالية.

- الهجمات الإلكترونية بسبب مكاسب سياسية أو نوع من الدوافع السياسية. علاوة على ذلك ، بشكل أساسي ، تشمل هذه المعلومات جمع أي شيء آخر.

- الإرهاب السيبراني الذي يستخدم الأجهزة الإلكترونية لإحداث نوع من الخوف أو الذعر.

صنع للجميع

في الواقع ، ستؤثر تهديدات الأمن السيبراني على أي نوع من الصناعة ، بغض النظر عن حجمها. ومع ذلك ، فإن الأسماء الكبيرة هي الأكثر استهدافًا للجميع. علاوة على ذلك ، لا يقتصر الأمر على صناعة واحدة فقط. في الواقع ، اشتكت العديد من الصناعات مثل الحكومة والتمويل والتصنيع والرعاية الصحية وسلسلة التوريد وإنترنت الأشياء وغيرها الكثير من الجرائم الإلكترونية.

يُفضل أن يكون بعضها أكثر تفضيلاً حيث يمكنها جمع الأموال أو استخدام البيانات لابتزاز الأشخاص. في حالات أخرى ، يستهدفون في الغالب الشركات التي تميل إلى أن تكون على نظام شبكة لإخراج بيانات العملاء.

ومع ذلك ، فإن المشكلة ، في عالم اليوم ، لا يمكنك أن تكون خارج الشبكة أو خارج الشبكة. لذلك ، ستكون حماية بياناتك أكثر صعوبة.

الفصل الثاني: أنواع مختلفة من تهديدات الأمن السيبراني

-

خرق البيانات

بحلول عام 2019 ، أصبحت العديد من المؤسسات أكثر من حريصة على البدء في استخدام تخزين البيانات السحابية كمساحة لتخزين المعلومات. لذلك ، يتخلى الكثيرون عن أساليبهم التقليدية القديمة في تخزين جميع المعلومات والانتقال إلى منصات أكثر أمانًا.

على الرغم من أنها قد تبدو آمنة حقًا ، إلا أنها ليست آمنة تمامًا كما تعتقد. مشاكل مثل النسخ الاحتياطي للبيانات دون اتصال بالإنترنت تعارض المزيد من المشكلات. في الواقع ، يمكن للجهاز الظاهري على الشبكة الوصول إلى ملفاتك حتى إذا كان غير متصل بالإنترنت.

وبالتالي ، يمكنه الحصول على المفاتيح ، مما يؤدي إلى تسريب المعلومات. لكن لماذا يحدث هذا؟ حسنًا ، عادةً في ظل نفس البيئة ، تميل العديد من التطبيقات إلى العمل معًا. ونتيجة لذلك ، يمكنهم الوصول إلى قاعدة بيانات بعضهم البعض دون أي مشاكل.

العلاج الوحيد لهذه المشكلة هو أن تكون انتقائيًا للغاية أثناء اختيار مزود الخدمة السحابية الخاص بك. ومع ذلك ، لا يزال ، قد لا يضمن الأمان بنسبة 100٪ من انتهاكات البيانات.

-

واجهة مستخدم تطبيق غير آمنة

ربما أنت بالفعل على مزود خدمة سحابية. ومع ذلك ، لن تكون الوحيد الذي يستخدم الواجهة ، أليس كذلك؟ حسنًا ، هذا يخلق ثغرة أمنية. في الواقع ، سيظل أمان أي واجهة معينة على مزود السحابة فقط.

إذن ، كيف يحدث الاختراق من خلال واجهة مستخدم التطبيق؟ عادةً عندما يكون هناك نقص في الأمان المشدد ، فعادةً ما يأتي من عملية المصادقة والتشفير. لذا ، فإن واجهة المصادقة ليست محمية بما يكفي لإبعاد المتسللين!

في الواقع ، لا يبدو أن العديد من المؤسسات تبحث بعمق في ما يقدمه لهم مزود الخدمة السحابية. يحدث ذلك كثيرًا ، وهم يدفعون الثمن من خلال الهجمات الإلكترونية.

-

إساءة استخدام السحابة

يتم إساءة استخدام السحب بشكل كبير عندما يتعلق الأمر بالتسجيل لأول مرة. دعني أوضح. لنفترض أنك تريد الحصول على إحدى البنى التحتية الخاصة بهم كعروض خدمة ولهذا ، تحتاج إلى التسجيل وتقديم معلومات بطاقتك الائتمانية.

بعد التسجيل ، بعد بضعة أيام ، تبدأ في تلقي رسائل بريد إلكتروني عشوائية وهجمات ضارة أخرى. علاوة على ذلك ، ترى حتى أن بطاقتك الائتمانية تحصل على فواتير لخدمات لم تستخدمها من قبل. هذا عمليا مشهد شائع.

أنا لا أقول أن كل موفر خدمة سحابية هو نفسه ، أو أن مقدمي الخدمة مشتركون فيه. ومع ذلك ، فإن الافتقار إلى الأمان في عملية التسجيل يؤدي بشكل أساسي إلى هذه المشكلات. لسوء الحظ ، لم يتم تجهيز مقدمي الخدمة بتطبيق أمان رائع للتحكم الكامل في عملية التسجيل.

لذلك ، نتيجة لذلك ، يسيء الكثيرون استخدام بيئة السحابة.

-

هجوم البرمجيات الخبيثة

تعد هجمات البرامج الضارة تهديدات أخرى للأمن السيبراني في عام 2019 والتي تحتاج إلى متابعتها. في الواقع ، يشير هجوم البرامج الضارة عادةً إلى أنشطة البرامج الضارة التي يقومون بها دون علم المالك بأي شيء.

علاوة على ذلك ، هناك العديد من أنواع هجمات البرمجيات الخبيثة ، ومعظمها يحدث من أي برامج أو ملفات مجانية. أيضًا ، يمكن أن يؤدي وجود نظام أمان إنترنت قديم إلى هجمات برمجيات خبيثة.

إذا دخلت البرامج الضارة بطريقة ما إلى شبكة المؤسسات من خلال أحد أجهزة الكمبيوتر ، فيمكن أن تتسبب في قدر كبير من الفوضى.

-

البرمجيات الخبيثة بدون ملفات

هذه بشكل أساسي نوع من البرامج الضارة التي لا يبدو أنها موجودة كملفات. علاوة على ذلك ، تعد البرامج الضارة التي لا تحتوي على ملفات أكثر خطورة من البرامج الضارة العادية حيث لا يمكنك اكتشاف البرنامج أو الملف المتأثر.

لا يمكنك العثور عليه في نظامك. في الواقع ، يشغلون مساحة ذاكرة الوصول العشوائي ويستمرون في العمل في الخلفية. ومع ذلك ، فإنها تكون مرئية بمجرد قيام المهاجمين بتنشيطها ، ويبدأ ذلك في نقل المعلومات إلى الطرف الثالث.

يستخدم العديد من المتسللين هذا النظام لإدخال برامج ضارة في شبكة البنك باستخدام أجهزة الصراف الآلي. لذلك ، بمجرد دخول البرامج الضارة إلى النظام ، يقومون بتنشيط البرنامج والتحكم الكامل فيه. علاوة على ذلك ، في حالات أخرى ، يمكنهم أيضًا استخدام هذا النوع من البرامج الضارة لتفريغ أنواع مختلفة من البرامج الضارة.

في الواقع ، يصعب اكتشافها حتى مع برامج أمان الإنترنت.

-

تشفير البرامج الضارة

حسنًا ، مع ظهور العملات المشفرة في السنوات الأخيرة ، يستخدم العديد من المتسللين الآن هذه الطريقة الجديدة للقرصنة. لذلك ، بمساعدة البرامج الضارة المشفرة ، يمكن الآن للمتسلل الوصول إلى قوة حوسبة الشخص المصاب. علاوة على ذلك ، يستخدمونها لتعدين العملات المشفرة.

لذلك ، بمجرد وصول متصفحك المصاب إلى الإنترنت ، سيتمكن المخترق تلقائيًا من الوصول إليه واستخدامه لتعدين العملات المشفرة. ومع ذلك ، فهو لا يضر بك بشكل مباشر أو يؤذيك بأي شكل من الأشكال. ولكنه يعطل قوة معالجة الكمبيوتر ويبطئه.

سترى وقت التحميل الزائد والأداء البطيء من العدم. وبعد وقت قصير ، سيتعطل جهاز الكمبيوتر الخاص بك في النهاية بسبب التعدين المفرط.

-

تهديدات يوم الصفر

من الواضح أنك تعرف الآن أن كل البرامج ليست بهذه الكمال. في الواقع ، تبدأ معظم البرامج بثغرات أمنية تعرف على أنها ثغرات أمنية. علاوة على ذلك ، يتم استغلال هذه الثغرات بشكل كبير من قبل المتسللين. وبالتالي ، عندما يكتشف المتسللون ثغرة ويستغلونها قبل أن يتمكن المطورون من إصلاح المشكلة ، فإن ذلك يمثل تهديدًا لا ينتهي.

لذلك ، حتى لو كان برنامجك شرعيًا أو أتى من مطورين جيدين ، فقد تكون هناك فرصة للمتسلل لإساءة استغلال الثغرات وتقديم برامج ضارة أخرى باستخدام ذلك. فقط ، تخيل أن أحد أصحاب العمل لديك فتح ملفًا وقام بتشغيل برنامج الفدية في النظام.

هل يمكنك أن تتخيل ماذا ستكون الخسائر?

-

فقدان البيانات

يمكن أن يحدث فقدان البيانات لأي سبب من الأسباب. ومع ذلك ، تأتي الهجمات الإلكترونية على رأس الأولويات في تلك القائمة. تواجه العديد من المؤسسات كل يوم الحذف والتعديل في بياناتها دون تفويض مناسب. علاوة على ذلك ، يمكن أن يكون سبب ذلك منشأة تخزين غير موثوق بها.

ومع ذلك ، فإنه يأتي مع تداعيات خطيرة للمنظمات. قد يؤدي فقدان البيانات إلى انتكاسة كبيرة وتعطيل لخط الأعمال. علاوة على ذلك ، يمكن أن يفسد سمعة علامتك التجارية ؛ يمكنك أن تفقد العملاء وتفقد التمويل.

هنا ، من خلال الهجوم الإلكتروني ، أعني أيضًا من داخل المنشأة. إذا لم يكن لديك وسيلة مناسبة للحماية أو الكشف ، فمن المحتمل أن تؤثر عليك.

-

القرصنة

كان القرصنة موجودة منذ أجيال ، وهي الآن مصدر قلق كبير للمنظمات. لا أستطيع أن أقول متى يمكن أن يتغير الاتجاه حقًا ؛ ومع ذلك ، لن يكون ذلك في أي وقت قريب ، هذا أمر مؤكد.

نظرًا لموثوقية التكنولوجيا ، يمكن للقراصنة الآن استخدام نقاط الضعف للوصول إلى النظام. في الواقع ، تحدث القرصنة بشكل أساسي بسبب مشاركة بيانات الاعتماد أو إجراءات حماية كلمة المرور السيئة. علاوة على ذلك ، لا يعرف الكثير من الأشخاص العاملين في المؤسسات عدم مشاركة بيانات اعتمادهم مع بوابات الويب.

لهذا السبب عندما يدخل أحد المتسللين إلى شبكة الموظف ، يحصل المخترق أيضًا على إمكانية الوصول إلى الشبكة الداخلية أيضًا. وبالتالي ، منحه الفوز بالجائزة الكبرى.

-

كلمات مرور عامل واحد

على ما يبدو ، فإن كلمات المرور ذات العامل الواحد ليست كافية الآن لحماية جميع معلوماتك. في الواقع ، من السهل للغاية اختراقها. لذلك ، فهو يمنح المتسلل وصولاً سهلاً إلى البيانات. للتعامل مع الموقف ، قد يساعد استخدام عملية المصادقة متعددة العوامل. ومع ذلك ، قد لا يكون هذا كافيًا.

-

داخل مان

لا تواجه جميع المنظمات تهديدًا خارجيًا فحسب ، بل تواجه أيضًا تهديدات من الداخل. بشكل أساسي الموظفون في كل مؤسسة هم نقاط ضعف. علاوة على ذلك ، يمكن للموظفين السابقين أيضًا أن يتسببوا في أضرار جسيمة لأي منظمة.

عادة ، لا يمتلك الموظفون المعرفة المناسبة لمعرفة الثغرات أو إصلاحها حتى لو اكتشفوا أحدها. في الواقع ، لا يستطيع الكثيرون التمييز بين البريد الإلكتروني العادي والبريد الإلكتروني المتأثر بالبرامج الضارة. لذلك ، للتعامل مع ذلك ، يقوم الكثير بتدريب الموظفين أو حتى مراقبة أنشطتهم عبر الإنترنت.

ومع ذلك ، نظرًا لعدم وجود قناة مراقبة مناسبة ، لا يزال يمثل تهديدًا لكل منظمة.

-

ستيجواري

هذه هي في الأساس نوع من البرامج الضارة التي توسع تأثيرات البرامج الضارة الأخرى. كيف؟ حسنًا ، يميل المتسللون إلى استخدام إخفاء المعلومات لإخفاء ملف تالف داخل ملف آخر مثل الفيديو أو الصورة أو الرسالة. لذلك ، قد يكون أمام عينيك ، وقد لا تفترض أبدًا أنه مصاب ببرامج ضارة.

عادةً ما يمكن لمجرمي الإنترنت الذين يتمتعون بمهارات تطوير كبيرة أن يصنعوا أدواتهم الخاصة. ومع ذلك ، نظرًا لوجود شبكة الويب المظلمة ، يقدم العديد من المتسللين مجموعات لإنشاء برامج Stegware الخاصة بهم ، وحتى الآن يمكن للمتسللين الهواة القيام بذلك.

وبالتالي ، يقع الكثيرون ضحية ولا يمكنهم حتى معرفة الملف المتأثر لأنه مخفي وراء ملف شرعي.

-

عيوب في إنترنت الأشياء (IoT)

استخدمنا إنترنت الأشياء بكثافة على مدى السنوات القليلة الماضية ، وسيكون أكثر عصرية في المستقبل أيضًا. في الوقت الحاضر ، ترتبط معظم الأجهزة عبر إنترنت الأشياء. ومع ذلك ، فإن هذا يخلق بعض نقاط الضعف في نظام الأمان.

بقدر ما هي مفيدة حقًا ، فإن العديد من الأشخاص قلقون جدًا بشأن استخدامها أيضًا. في الواقع ، تجلب معظم أجهزة إنترنت الأشياء مشكلات الأمان الخاصة بها. علاوة على ذلك ، فإن العمارة نفسها بها نقاط ضعف كبيرة.

لهذا السبب يحتاج إنترنت الأشياء أيضًا إلى بيئة آمنة بدون أي ثغرات لتقديم جميع الميزات.

-

أنظمة تكنولوجيا المعلومات الظل

هذه الأنظمة هي في الأساس برامج تكنولوجيا المعلومات التي لا تتوافق مع شبكة تكنولوجيا المعلومات الداخلية للمؤسسات. نظرًا لأنها غير مدعومة ، فإنها تخلق فجوة في البدء أو تعطيل ميزات معينة. علاوة على ذلك ، فهي الأبرز في الشركات التي لا تميل إلى النظر في أي نظام جديد قبل تنفيذه.

لذلك ، عندما يحدث فقدان للبيانات في أحد برامج تكنولوجيا المعلومات ، فإنه لا يحظى بهذا القدر من الاهتمام وتفتقر المؤسسات إلى دعمها..

أيضًا ، مع الميزات غير المدعومة ، لا يمكن لأحد معرفة من يمكنه الوصول إليها ومن لا يمكنه الوصول إليها. لذلك ، فإنه يوفر خيارًا رائعًا لأي شخص لإساءة الاستخدام. في كثير من الحالات ، لا تقوم معظم المؤسسات بالتحقق من الخلفية قبل الحصول على موارد تكنولوجيا المعلومات من الموردين. وبالتالي خلق المزيد من الثغرات.

-

التصيد البريد الإلكتروني

رسائل البريد الإلكتروني للتصيد الاحتيالي هي رسائل بريد إلكتروني تحتوي على نوع من حصان طروادة أو برامج الفدية. عادة ، تبدو مثل رسائل البريد الإلكتروني العادية مع بعض المميزات. لذلك ، عندما يفتح شخص ما من داخل الشركة هذا البريد ، يدخل حصان طروادة في النظام ويسبب الفوضى.

يبدأ هذا النوع من رسائل البريد الإلكتروني الهجوم مباشرة بعد الدخول إلى النظام. لذلك ، ليس هناك وقت انتظار أو لا توجد طريقة للتخلص منه.

وفقًا لاستطلاع حديث ، لا يستطيع أكثر من 97٪ من الأشخاص معرفة الفرق بين البريد الإلكتروني للتصيد الاحتيالي والبريد الإلكتروني العادي. لهذا السبب ، فإن التدبير الوقائي ضروري للغاية.

-

صيد الحيتان

إنه شكل من أشكال الهجوم التجاري حيث يتمكن المجرم الإلكتروني من إقناع أهدافهم بأنها شرعية. في السنوات الأخيرة ، تصادف أن يكون صيد الحيتان أكبر تهديد على الإطلاق. علاوة على ذلك ، يعتبر هؤلاء المهاجمون الثقة في المرحلة الأولى ، وبعد ذلك ، عندما يتمكنون من الوصول ، يسيئون استخدام البيانات.

هناك ما يقرب من 136٪ زيادة في الخسائر بسبب صيد الحيتان بين عامي 2016 و 2018. ولأنه نوع مختلف من نهج القرصنة ، فلا يوجد برنامج لمكافحة البرامج الضارة على الإنترنت يمكنه مساعدتك.

-

إحضار سياسات الجهاز الخاص بك (BYOD)

في الوقت الحاضر ، تميل العديد من المنظمات إلى تشجيع موظفيها على استخدام أجهزتهم الشخصية في بيئة العمل. علاوة على ذلك ، فإنه يعزز أيضًا الإنتاجية والمرونة. في الواقع ، قد تبدو سياسة رائعة ، لكنها تخلق تهديدًا هائلاً للشركات.

على سبيل المثال ، بغض النظر عن مقدار بروتوكولات الأمان النشطة لديك ، يمكن لجهاز الموظف المتأثر اختراق أمنك بسهولة. لا توجد طريقة لمعرفة ما إذا كان جهاز الموظف قد تأثر أم لا أو لا توجد طريقة لتوفير الأمان لمنازلهم أيضًا.

علاوة على ذلك ، من السهل اختراق الأجهزة الشخصية مقارنة بالشبكات التنظيمية. لذلك ، إذا تمكن المخترق من الوصول إلى جهاز الموظف ، فيمكنه الوصول إلى جدار حماية مؤسستك في أي وقت من الأوقات. وبالتالي ، زيادة مخاطر التهديد السيبراني بشكل عام.

-

DDOS

هجوم رفض الخدمة الموزع أو هجوم DDOS هو نوع من الهجوم الذي يغمر شبكة المؤسسة بحركة المرور ويغلقها في النهاية. علاوة على ذلك ، فقد تعرضوا للهجوم من مصادر متعددة قد تصل إلى الآلاف. وبالتالي ، يصعب تتبع الموقع الدقيق للهجوم.

لذلك ، لا يمكنك إيقاف الهجوم بمجرد حظر أي عنوان IP محدد. نتيجة لذلك ، يتم إيقاف تشغيل الشبكة ، مما يجعل جميع الموارد غير متاحة لكل من المستهلك والمؤسسة. لأكون صريحًا ، لا يوجد سبب محدد وراء قيام المخترقين بذلك بشكل أساسي.

ومع ذلك ، قد يكون ذلك بسبب الإضرار بالعلامة التجارية للمؤسسة أو لمجرد الحصول على الفضل في تدمير شبكة مؤسسة كبيرة. وغني عن القول ، أن المنظمات البارزة هي الأهداف الرئيسية لـ DDOS.

الفصل 3: هل يمكن لـ Blockchain إصلاح الأمن السيبراني?

حلول الأمان التقليدية غير قادرة على التعامل مع الهجمات الإلكترونية مع عدد متزايد من الأجهزة المعقدة والمتعاونة. ومع ذلك ، فإن أمان blockchain في هذا المزيج يمكن أن يساعد حقًا في أن يكون الحل الشامل للمشكلات.

كما ترى ، فإن قطاع الأمن السيبراني مليء بالمشكلات. وبشكل أو بآخر ، لا يكون الحل الإلكتروني الهش قادرًا على التعامل مع جميع أنواع التهديدات المختلفة. وبالتالي ، يمكن أن يكون blockchain هو الحل الواعد في الوقت الحالي.

. أعني، فكر في ذلك لقد مر بعض الوقت منذ أن تم تقديم التكنولوجيا أولاً. على الرغم من أنه لا يزال يمثل الكثير من أوجه القصور بعد سنوات ، إلا أنه يزدهر الآن ليكون حلاً رائعًا.

علاوة على ذلك ، فهي تعمل بالفعل في مؤسسات متعددة في صناعات مختلفة مثل الرعاية الصحية ، والحكومة ، وسلسلة التوريد ، والطاقة ، وما إلى ذلك.

لذلك ، كتقنية جدار الحماية ، فإنها توفر الكثير من بروتوكولات الأمان. أيضًا ، لقد حصلوا على الكثير من الثناء من جميع الصناعات التي تستخدمها. لذلك ، يمكنها بسهولة درء الهجمات الإلكترونية.

تقنية Blockchain هي تقنية دفتر أستاذ موزع تستخدم العقد لتشكيل مفهوم اللامركزية. أكثر من ذلك ، فإنه يستخدم أيضًا شكلاً من أشكال التوافق المتبادل لحماية البيانات. على سبيل المثال ، إذا حاول أي متسلل اختراق بعض العقد في الشبكة ، فيمكن للعقد الأخرى بسهولة استخدام عملية الإجماع لاكتشاف من هو اللاعب السيئ.

علاوة على ذلك ، يمكنهم استخدام الطريقة لإغلاق العقد المخترقة وحفظ الشبكة بأكملها. علاوة على ذلك ، يمكنك أن ترى أن أمان blockchain يستخدم في الواقع العديد من أنظمة القوة لتقديم التكرار وإعادة النشر بشكل أساسي.

و لكن ماذا يعني ذلك?

بعبارات عديدة ، قد يعني ذلك أن المتسللين قد يسقطون عددًا قليلاً من القوات ، لكن لا يمكنهم تدمير الجيش الأمني الشامل لـ Blockchain. كما ترون من قبل القوات ، أعني بعض العقد والجيش ، أعني كل العقد في الشبكة.

لذلك ، مع أمان blockchain على هذا المزيج ، لا يتم ترك أي عملية صناعية أو تخزين معلومات يعتمد فقط على نظام واحد ضعيف. في الواقع ، تساعد تقنية blockchain والأمن السيبراني على أن تصبح أكثر قابلية للتوسع وتعطيلًا.

علاوة على ذلك ، فهذا يعني أن معظم سياسات الأمان ، مثل عناصر التحكم في التدفق أو كلمات المرور الدورية ، سيتم التحكم فيها بشكل أكثر تنوعًا. أكثر من ذلك ، يمكن للأشخاص المصرح لهم فقط الوصول إلى ضوابط محددة. يمكنك محاولة النسخ مركزيًا ثم طرحه ببطء في الحقول الأخرى.

علاوة على ذلك ، سيتم استخدام هذه الضوابط التي لا يمكن العبث بها ومن قبل جميع العقد الموجودة على blockchain وشبكة الأمن السيبراني.

لذلك ، كما ترى ، فإنه يشكل جدار حماية ذاتي الحماية. وبالتالي ، ليس لديها أي نقطة فشل واحدة. علاوة على ذلك ، لن يكون هناك وصول غير مصرح به إلى الشبكة أو لن يكون هناك تغييرات عرضية في شبكة أمان blockchain.

لذلك ، إذا كنت مرتبكًا بشأن ما إذا كان أمان blockchain يمكن أن يكون هو الحل ، فيمكنني بالتأكيد أن أقول إنه بالتأكيد ممكن. ومع ذلك ، لا يعرف الكثير من الناس نوع حل أمان blockchain الذي يحتاجون إليه لأن الأمن السيبراني نفسه له أنواع مختلفة.

لذلك ، قبل اختيار الحل ، تحتاج المؤسسات إلى معرفة نوع حالات الاستخدام التي يمتلكها أمان blockchain بالضبط.

هل تريد معرفة المزيد عن Blockchain؟ تحقق من عرض Blockchain الآن!

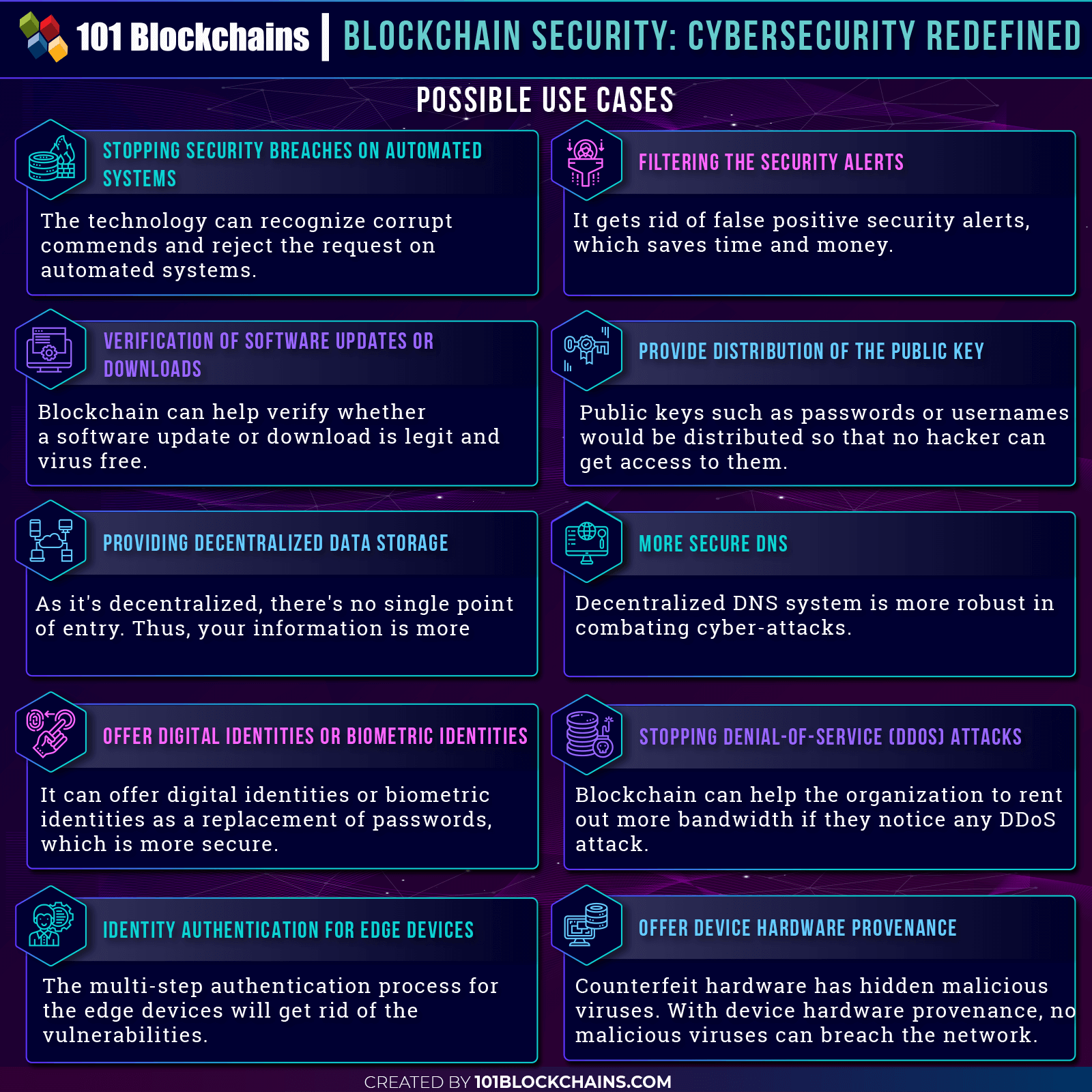

الفصل الرابع: أمان Blockchain: حالات الاستخدام المحتملة

عندما تنظر إلى إحصائيات الهجمات الإلكترونية ، ستدرك كيف تتطور بروتوكولات الأمان حقًا. علاوة على ذلك ، ستدرك أيضًا كيف أصبحت أنظمة الهجوم الإلكتروني أكثر صعوبة في التعامل مع بروتوكولات الأمان النموذجية.

منذ بداية عام 2016 ، شن المجرمون كل يوم 4000 هجمة. علاوة على ذلك ، وبغض النظر عما فعله الناس ، فقد أصبح من الواضح جدًا أن الطبيعة المتصاعدة تجاوزت هجمات 2015 بنسبة 300٪. حتى في عام 2015 ، كانت الهجمات تقترب من 1000 هجوم في اليوم. ومع ذلك ، فقد تضاعف ثلاث مرات في عام 2016.

حدثت بعض الاختراقات الرئيسية أيضًا في عام 2016 ، حيث تم اختراق 57 مليون حساب سائق ومستخدم في أوبر. علاوة على ذلك ، في نفس العام ، تم اختراق 412 مليون حساب مستخدم Friend Finder أيضًا.

لذا ، ترى أن الحصة عالية الآن ، ولا توجد صناعة في مأمن من الهجمات. في الواقع ، يبحث المتسللون باستمرار عن أهداف جديدة للفساد. وبالتالي ، حتى لو كنت آمنًا في العامين الماضيين ، فليس من المؤكد ما إذا كانت شركتك ستكون آمنة في المستقبل أيضًا.

ومع ذلك ، قد لا توجد طريقة يمكن أن تقدم ضمانًا بنسبة 100٪. ومع ذلك ، فإن أمان blockchain أفضل بكثير من الأمان التقليدي. كما قلت سابقًا ، يمكن لأمن blockchain أن يخفف من حدته بالنسبة لك.

علاوة على ذلك ، مع الأخذ في الاعتبار أن blockchain وشبكة الأمان يمكن أن تمنع المتسللين من الحصول على معلومات حساسة ، سأقول أن هذه هي تقنية يجب تجربتها.

ومع ذلك ، قد لا تكون على دراية كبيرة بحالات استخدام الأمن السيبراني blockchain المحتملة التي يمكن أن تطرحها على الطاولة. لذا ، سأقوم الآن بالتعمق أكثر في هذا الطيف.

تحقق من دليل Blockchain الخاص بتمويل التجارة الآن!

-

التحقق من تحديثات البرامج أو التنزيلات

يمكن لأي نوع من أحصنة طروادة والديدان والفيروسات الوصول بسهولة إلى أجهزة الكمبيوتر بأشكال مختلفة. وفي معظم الأوقات يصعب اكتشافها. في بداية عام 2016 ، تم إنشاء أكثر من 127 مليون نوع مختلف من البرامج الضارة. لأكون صريحًا ، يصعب تحديد كل هذه الأشياء بدون عين مدربة.

في الواقع ، يأتي في كثير من الأحيان في شكل تحديث برنامج أو خيار تنزيل برنامج زائف. هل تريد ما هو أكثر صعوبة؟ يسجل معهد AV-TEST كل يوم 350.000 نوع جديد من البرامج على أنها برامج ضارة. علاوة على ذلك ، فإن نظام التشغيل Mac OS الذي بدا أنه لا يمكن المساس به أصبح الآن هدفًا للبرامج الضارة.

في الواقع ، فقط لإصابة جهاز Mac ، يوجد 49000 برنامج ضار ، وقد تم إنشاؤها جميعًا في عام 2018. علاوة على ذلك ، فإن جميع عمليات الاحتيال هذه خبراء جدًا في إخفاء تطبيقاتهم وبرامجهم على مرأى من الجميع بحيث لا يمكن أن تبدو بروتوكولات مكافحة الفيروسات النموذجية للعثور عليهم بأي شكل من الأشكال.

وبدلاً منك ، فإنهم يأخذون إلى الوطن جميع الإيرادات التي جنيتها من خلال العمل الشاق. لا يبدو عادلا ، أليس كذلك?

هذا هو السبب في أنه من الضروري الآن التعامل مع حالات استخدام الأمن السيبراني blockchain. علاوة على ذلك ، فإن حلول أمان blockchain ليست قادرة فقط على معرفة أي البرامج شرعي وأيها ليس كذلك. لكن أمان blockchain يمكن أن يتيح لك أيضًا معرفة ما إذا كان هناك أي تحديث ضار.

كيف يفعلون ذلك؟ حسنًا ، في تقنية blockchain للأمان السيبراني ، يمكنك مقارنة وظائف التجزئة لكل من المطورين والوظيفة التي ستقوم بتنزيلها. بعد مقارنة هذين ، يمكنك حقًا التحقق مما إذا كانت شرعية أم لا على blockchain ومنصة الأمان.

وبالتالي ، فإنه يتخلص بشكل جذري من الصداع الوحيد من قائمتك.

تعرف على المزيد حول تاريخ Blockchain الآن!

-

وقف هجمات رفض الخدمة الموزعة (DDoS)

هجوم رفض الخدمة الموزع أو هجوم DDOS هو نوع من الهجوم الذي يغمر شبكة المؤسسة بحركة المرور ويغلقها في النهاية. علاوة على ذلك ، فقد تعرضوا للهجوم من مصادر متعددة قد تصل إلى الآلاف. وبالتالي ، يصعب تتبع الموقع الدقيق للهجوم.

عادةً ، لا تكسب هذه الهجمات حقًا أي شيء مثل الاحتفاظ بالنظام مقابل أي أموال أو الحصول على معلوماتك الشخصية. إنه أشبه بمطالبة الائتمان أثناء تدمير عملك بدون سبب حرفيًا.

علاوة على ذلك ، هناك نوع جديد من برامج DDoS يزيد من صعوبة التعامل معها. في الواقع ، هذه تختبئ وتلعب ميتة حتى يتم إعادة تشغيل النظام. علاوة على ذلك ، يمكنها شن الهجوم مرارًا وتكرارًا. ومع ذلك ، لا يمكنك معرفة مكان المصدر.

وبالتالي ، تزداد صعوبة إدارة جميع المشكلات أو متابعة الأعمال باستمرار.

يعد استخدامه لإيقاف هجمات DDoS أحد حالات استخدام الأمن السيبراني لـ blockchain. ولكن كيف ستفعل ذلك حقًا حلول أمان blockchain؟ حسنًا ، أولاً وقبل كل شيء ، يجب أن يكون هناك فريق احتياطي لإنقاذ الشبكة عندما تتعرض للنيران.

عادة ، بسبب زيادة مستوى حركة المرور ، يتم إغلاق العديد من شبكات المؤسسة. ولكن عندما تتعرض شبكة الشركة للهجوم ، تقوم شبكة البلوك تشين وشبكة الأمان بتنشيط العقد الموزعة الإضافية لاستيعاب المزيد من النطاق الترددي.

لذلك ، عندما يتم استخدام النطاق الترددي ، يتم تقديم المزيد من تخصيص النطاق الترددي. وبالتالي ، في النهاية ، تفوز تقنية blockchain للأمن السيبراني. ولكن يمكنك فقط استخدام هذه الطريقة لزيادة الشبكة باستخدام أمان blockchain ولا شيء آخر.

نتيجة لذلك ، لن يتمكن المتسللون من تدمير مؤسستك في أي وقت قريبًا.

-

اعرض هويات رقمية أو هويات بيومترية

ستحصل معظم كلمات المرور المستخدمة عبر الإنترنت على علامة “ضعيفة” وتنتظر فقط اختراقها.

على ما يبدو ، فإن كلمات المرور ذات العامل الواحد ليست كافية الآن لحماية جميع معلوماتك. في الواقع ، من السهل للغاية اختراقها. لذلك ، فهو يمنح المتسلل وصولاً سهلاً إلى البيانات. للتعامل مع الموقف ، قد يساعد استخدام عملية المصادقة متعددة العوامل. ومع ذلك ، قد لا يكون هذا كافيًا.

هل تعلم أنه وفقًا لـ Facebook ، يتم اختراق أكثر من 600000 حساب مستخدم يوميًا فقط بسبب كلمات مرور يمكن التنبؤ بها؟ هذا عدد كبير من الأرقام! كما أنه يمثل مخاطرة أمنية بالنسبة لك إذا كانت مصادقة شبكة مؤسستك تعتمد على كلمات المرور أيضًا.

في الواقع ، تحتاج إلى الاستمرار في تغيير كلمات المرور الخاصة بك بشكل متكرر للتنافس بأمان. ومع ذلك ، يؤدي ذلك إلى كلمات مرور أكثر تعقيدًا لا يمكننا تتبعها. علاوة على ذلك ، لا يغير معظم الأشخاص كلمات المرور الخاصة بهم بسبب الإزعاج المفرط. ومع ذلك ، إذا احتفظت بنفس كلمة المرور لفترة طويلة ، فستصبح متوقعة.

لمساعدتك في هذا الصدد ، توجد هنا حالات استخدام الأمن السيبراني blockchain. لا يقتصر أمان blockchain على حماية كلمات المرور الخاصة بك فحسب ، بل يمكنه أيضًا تغيير طريقة دخول الأشخاص إلى أي نظام.

باستخدام تقنية blockchain للأمن السيبراني ، ستحصل على هويات رقمية أو هويات بيومترية كبديل لكلمات المرور.

في الواقع ، تعد الهويات الرقمية أو الهويات البيومترية أكثر أمانًا من كلمات المرور. وهكذا ، بدون مفتاح المقاييس الحيوية الخاص بك ، لا يمكن لأي شخص آخر الوصول إلى مستنداتك الشخصية على blockchain وشبكة الأمان.

علاوة على ذلك ، فإن حلول أمان blockchain ليست أكثر أمانًا فحسب ، بل يسهل استخدامها أيضًا. في الوقت الحاضر ، تقدم العديد من الشركات هذا الحل للشركات أيضًا.

تحقق من عرضنا التقديمي الأساسي لـ Blockchain لمعرفة المزيد عن Blockchain!

-

وقف الخروقات الأمنية على الأنظمة الآلية

يؤدي ظهور التقنيات المستقلة إلى فتح آفاق جديدة للأفراد والمؤسسات. ومع ذلك ، فقد فتح أيضًا المزيد من الثغرات أمام المتسللين للدخول إليها. في الواقع ، فإن الطبيعة المسترخية للمنظمات أو الافتقار إلى تدابير أمنية مناسبة تجعل الأنظمة المستقلة أكثر هشاشة من أي وقت مضى.

كانت القرصنة موجودة منذ أجيال ، وهي الآن مصدر قلق كبير للمنظمات. لا توجد طريقة لمعرفة ما إذا كان الاتجاه سيتغير أم لا. لكن من الآمن أن نقول إنه لن يكون في أي وقت قريب.

نظرًا لموثوقية النظام الآلي ، يمكن للقراصنة الآن استخدام نقاط الضعف للوصول إلى النظام. في الواقع ، تحدث القرصنة بشكل أساسي بسبب مشاركة بيانات الاعتماد أو إجراءات حماية كلمة المرور السيئة.

علاوة على ذلك ، لا يمتلك العديد من الأشخاص العاملين في المؤسسات المعرفة بعدم مشاركة بيانات اعتمادهم مع بوابات الويب.

لهذا السبب عندما يدخل أحد المتسللين إلى شبكة الموظف ، يحصل المخترق أيضًا على إمكانية الوصول إلى الشبكة الداخلية أيضًا. وبالتالي ، منحه الفوز بالجائزة الكبرى.

لذلك ، حان الوقت للانتقال إلى حالات استخدام الأمن السيبراني blockchain. في الواقع ، حلول أمان blockchain قادرة على اكتشاف المدخلات والأوامر الفاسدة وغير الصالحة. باستخدام الخوارزميات ، يمكن لـ blockchain وشبكة الأمان تحديد متى يحاول أمر فاسد الدخول إلى الشبكة.

والأكثر من ذلك ، أن تقنية blockchain للأمن السيبراني متقدمة للغاية بحيث يمكنها بسهولة إيقافها دون أي مشاكل على الإطلاق. وباستخدام ذلك يمكنك بسهولة معرفة النظام الآلي الذي تم اختراقه وبدء عملية الاسترداد أيضًا.

لذلك ، ترى هذه هي الطريقة التي يمكن أن يساعد بها أمان blockchain في الأنظمة الآلية.

-

DNS أكثر أمانًا

يشبه نظام اسم المجال أو DNS دفاتر الهاتف التي تساعد في تحديد موقع ويب بناءً على عنوان IP. هذه ضرورية بشكل أساسي لمساعدتك في العثور على موقع الويب الصحيح عندما تبحث عنه.

ومع ذلك ، فإن المشكلة هي أن DNS لا مركزي إلا جزئيًا. لذلك ، يمكن لأي متسلل الوصول إلى اتصال موقع الويب وعنوان IP واستخدام ذلك للتعطل في أي وقت. في الواقع ، يؤدي ذلك إلى انهيار كبير للمؤسسة حيث تفقد أعمالها ويكون لها انطباع سيء عن العميل. لذلك ، في النهاية ، تبدأ في تدهور قيمة علامتها التجارية أيضًا.

تتمثل بعض الطرق الشائعة في إصابة DNS لإعادة توجيه العميل إلى العديد من مواقع الاحتيال. ناهيك عن أن كل شيء في الموقع مليء بالبرامج الضارة. لذلك ، يمكنك فتح موقع ويب شرعي وإعادة توجيهك إلى موقع مصاب ، فقط لتحميل بعض البرامج الضارة على جهازك.

إنها مشكلة خطيرة بالنسبة للمؤسسات ، وتتطلب المزيد من الأمان في هذا المجال.

هذا هو السبب في أن حالات استخدام الأمن السيبراني blockchain يمكن أن تساعد في حل المشكلة. حسنًا ، الحل هو جعل DNS نظامًا لامركزيًا بالكامل. لذلك ، مع تقنية blockchain للأمن السيبراني ، لن يتمكن أي متسلل من الوصول إلى روابط IP.

أيضًا ، لن تستضيف حلول أمان blockchain نظام DNS فحسب ، بل ستوفر أيضًا المزيد من طبقات الأمان له.

نتيجة لذلك ، هناك بروتوكولات أمان مختلفة على كل مستوى مما يجعل شبكة blockchain وشبكة الأمان نظامًا برهانًا كاملاً.

وهذه هي الطريقة التي يمكن بها لأمن blockchain معالجة نقاط الضعف في نظام DNS.

-

توفير تخزين البيانات اللامركزية

إذا كنت تستخدم وحدة تخزين مركزية لحفظ جميع معلوماتك ، فأنت مجرد بطة جالسة تنتظر الاختراق. في الواقع ، فإن معظم وحدات التخزين المركزية عرضة لفقدان البيانات.

يمكن أن يحدث فقدان البيانات لأي سبب من الأسباب. ومع ذلك ، تأتي الهجمات الإلكترونية على رأس الأولويات في تلك القائمة. تواجه العديد من المؤسسات كل يوم الحذف والتعديل في بياناتها دون تفويض مناسب. علاوة على ذلك ، يمكن أن يكون سبب ذلك منشأة تخزين غير موثوق بها.

ومع ذلك ، فإنه يأتي مع تداعيات خطيرة للمنظمات. قد يؤدي فقدان البيانات إلى انتكاسة كبيرة وتعطيل لخط الأعمال. علاوة على ذلك ، يمكن أن يفسد سمعة علامتك التجارية ؛ يمكنك أن تفقد العملاء وتفقد التمويل.

يجعلك تفكر في كيفية قيام هذه الشركات بتجربة شيء آخر. وكل يوم ، يستمر عدد مخالفات التخزين في الارتفاع. لذلك ، من الواضح أن قاعدة البيانات المركزية لا يمكنها توفير الحماية بأي شكل من الأشكال.

ومع ذلك ، مع حالات استخدام الأمن السيبراني blockchain ، يمكنك حقًا تغيير طرق عمل الأشياء. إن بنية الشبكة الخاصة بحلول أمان blockchain لا مركزية بطبيعتها. لذلك ، باستخدام هذه الطريقة الجديدة ، لن تترك أي نقطة دخول واحدة في شبكة أمان blockchain.

أكثر من ذلك ، هنا ، بدلاً من نقطة دخول واحدة تحمي المعلومات ، هناك الآلاف من الحواجز القوية التي تحمي بياناتك. وهذه هي الطريقة التي تعمل بها blockchain وشبكة الأمان.

أيضًا ، مع تقنية blockchain للأمان السيبراني ، ستحتاج إلى إمكانية التشغيل البيني للحصول على التجربة الكاملة. على أي حال ، فإن التقنية تمكنت من إخراجها ، سواء كنت تشك في ذلك أم لا.

تحقق من دليل Corda Blockchain الخاص بنا الآن!

-

مصادقة الهوية لأجهزة الحافة

نستخدم الأجهزة المتطورة بكثافة في كل يوم من حياتنا ، وستكون أكثر عصرية في المستقبل أيضًا. في الوقت الحاضر ، ترتبط معظم الأجهزة عبر إنترنت الأشياء. ومع ذلك ، فإن هذا يخلق بعض نقاط الضعف في نظام الأمان.

بقدر ما هي مفيدة حقًا ، فإن العديد من الأشخاص قلقون جدًا بشأن استخدامها أيضًا. في الواقع ، تجلب معظم الأجهزة المتطورة مشكلات الأمان الخاصة بها. علاوة على ذلك ، فإن العمارة نفسها بها نقاط ضعف كبيرة.

هل تعلم أن 41٪ من جميع أجهزة Android عرضة لهجمات Wi-Fi شديدة؟ لن يؤدي فقط إلى إتلاف الهاتف ، ولكن إذا كان متصلاً بأي نوع من المواقع ، فسيؤدي إلى إتلافها أيضًا.

في الواقع ، يميل العديد من الموظفين إلى تسجيل الدخول إلى شبكة شركاتهم باستخدام الهاتف غير الآمن ، مما يؤدي إلى سهولة وصول المتسللين.

لهذا السبب تحتاج الأجهزة المتطورة أيضًا إلى بيئة آمنة بدون أي ثغرات لتقديم جميع الميزات.

لذلك ، ترى حالات استخدام الأمن السيبراني blockchain ، في هذه الحالة ، مناسبة للغاية. يمكن أن يوفر مصادقة الهوية اللازمة لهذه الأجهزة المتطورة للغاية. ولكن كيف سيحل أمان blockchain هذه المشكلة?

حسنًا ، أولاً وقبل كل شيء ، ستقوم شبكة blockchain والأمان بعزل الشبكة الأساسية من خلال عملية مصادقة متعددة الخطوات. هنا ، يمكنه استخدام مفتاح أو توقيع بيومتري يضمن تسجيل الدخول بشكل صحيح.

لذلك ، يمكن لحلول أمان blockchain التأكد من دخول الشخص المصرح له فقط إلى النظام. بمساعدة التخزين اللامركزي ، يمكن لتقنية blockchain للأمن السيبراني أيضًا تخزين المفاتيح في مكان آمن.

علاوة على ذلك ، يمكن للشبكة نفسها أن تقدم هويات رقمية عندما تقوم الشركة بإعدادها لأول مرة.

-

توفير توزيع المفتاح العام

حتى إذا كنت تعتمد على كلمات المرور أو كان عليك القيام بذلك حتى تصبح جميع الأنظمة في العالم لا مركزية بالكامل ، فكيف يمكن لأمن blockchain المساعدة في هذه الحالة؟ في الوقت الحالي ، يتم حفظ معظم كلمات المرور وأسماء المستخدمين في قواعد البيانات المركزية.

حسنًا ، أنت تعلم الآن أنه من السهل للغاية اختراقها. إذا تم اختراق قاعدة البيانات نفسها بطريقة ما ، فإن المخترق قد فاز بالجائزة الكبرى. قد تفكر في ما هي المشكلة الكبيرة إذا حصلت على كلمة مرور أي حساب على وسائل التواصل الاجتماعي أو بعض مواقع الويب التي بالكاد تستخدمها?

حسنًا ، ستكون المشكلة عند استخدام نفس كلمة المرور أو كلمة مرور مماثلة لتسجيل الدخول إلى حسابك المصرفي أو تسجيلات تسجيل الدخول إلى سجل الرعاية الصحية. علاوة على ذلك ، من الأسهل اكتشاف نمط من رؤية كلمة مرور الأشخاص. لذلك ، حتى إذا كنت تعتقد أن اختراق كلمة مرور واحدة لن يحدث أي فرق ، في الواقع ، يمكن أن يحدث ذلك.

وهذا ما يليق به الهاكرز. لإيقاف ذلك ، سيتم توزيع المفاتيح العامة مثل كلمات المرور أو أسماء المستخدمين بحيث لا يتمكن أي متسلل من الوصول إليها.

ستوفر حالات استخدام الأمن السيبراني لـ Blockchain شبكة أمان blockchain لا مركزية بالكامل. إذا بدأت في تخزين مفتاحك العام عبر عقد متعددة بتشفير كامل ، فسيصبح من الصعب على المتسللين الوصول إليه.

فقط تخيل أنك قسمت كلمة المرور وقمت بتشفيرها ووزعت كل القطع على العديد من العقد في blockchain وشبكة الأمان.

لذلك ، حتى إذا حاول المخترق الوصول إلى تقنية blockchain للأمن السيبراني ، فلن يتمكن من معرفة مكان القطع حقًا.

علاوة على ذلك ، هناك الكثير من حلول أمان blockchain المتوفرة في السوق لتجربتها.

تعرف على نماذج أعمال Blockchain المختلفة للاستفادة من التكنولوجيا الآن!

-

عرض مصدر أجهزة الجهاز

هذه هي أذن الحرب الإلكترونية حيث يستخدم مجرمو الإنترنت كل ما في وسعهم لشل حركتنا. في الواقع ، تواجه كل صناعة مشاكل سرقة وليس لديها أمان مناسب للحفاظ عليها.

علاوة على ذلك ، فإن العديد من شركات الثلج لديها منتجات مقلدة أيضًا. تدخل هذه المنتجات إلى نظامها دون ترك أي أثر ، ويقوم الناس بشرائها كمنتجات مشروعة. أكثر من ذلك ، يعد الجهاز واحدًا من أعلى المنافذ المزيفة على الإطلاق.

ومع ذلك ، فإن مجرمي الإنترنت يستغلون هذه الأجهزة المزيفة لمصلحتهم. الأجهزة المزيفة تخفي فيروسات ضارة. نعم ، لقد سمعت بشكل صحيح ، فهم يقومون بإدخال الفيروسات في الأجهزة قبل توفيرها للصناعات المشروعة.

نظرًا لعدم وجود أي مصدر للأجهزة ، لا تعرف العديد من المؤسسات ما إذا كانت تتعامل مع منتجات جيدة أم منتجات سيئة. نتيجة لذلك ، عندما تحصل منظمة على الأجهزة وتوصيلها بشبكتها ، ينفجر كل شيء.

على الرغم من أنه قد يكون لديك بروتوكول أمان قيد التشغيل ، إلا أن الفيروسات من الأجهزة يصعب التخلص منها.

وبالتالي ، يجب أن يكون هناك مصدر للأجهزة ، ويمكن لحالات استخدام الأمن السيبراني blockchain فعل ذلك بالتأكيد. باستخدام مصدر أجهزة الجهاز ، لا يمكن لأي فيروسات خبيثة اختراق الشبكة بعد الآن. الآن أثناء التصنيع ، يمكن للصناعة معرفة ما إذا كان المورد شرعيًا أم لا في شبكة أمان blockchain.

بمساعدة blockchain ومنصة الأمان ، يمكنه بسهولة معرفة أصل الجهاز. إنها إحدى الامتيازات العديدة لتقنية blockchain للأمن السيبراني ، وتساعد قاعدة البيانات الثابتة في الحفاظ على المعلومات غير ملوثة.

هناك بالفعل العديد من حلول أمان blockchain المتوفرة لهذا المكان على وجه التحديد.

-

تصفية التنبيهات الأمنية

حسنًا ، يعد استخدام بروتوكولات الأمن السيبراني النموذجية أمرًا رائعًا. ومع ذلك ، فإن ذلك يؤدي إلى الكثير من التكاليف أيضًا. تكمن المشكلة في الوقت الذي يمكنهم فيه اكتشاف البرامج الضارة أو البيانات السيئة. ومع ذلك ، يبدو أيضًا أنهم يشيرون إلى البيانات الشرعية على أنها بيانات فاسدة.

في الواقع ، يعد الإبلاغ الخاطئ ضخمًا جدًا من حيث العدد لدرجة أنه يحتاج إلى المزيد من التكاليف الإدارية الإضافية لمعرفة أيها ليس كذلك وأيها ليس كذلك. وبالتالي ، فإنها تستمر في إضافة المزيد من الأموال بدلاً من تقليلها.

يمكن أن تؤدي هذه البيانات الإيجابية الخاطئة إلى مشاكل لكل من المستهلك والشركة نفسها. فقط مع البيانات الإيجابية الخاطئة ، فإنه يكلف الشركات أكثر من 1.3 مليون دولار كل عام علاوة على ذلك ، فإن مقدار الوقت الضائع هو 21000 ساعة.

لذا ، فهو لا يهدر فقط المبلغ الهائل من المال ، ولكنه يضيع الوقت أيضًا.

لهذا السبب مع حالات استخدام الأمن السيبراني blockchain ، يمكنك الحصول على البيانات التي تمت تصفيتها. علاوة على ذلك ، ستكون تنبيهات أمان blockchain أكثر دقة دون أي إيجابيات خاطئة. يمكن أن تعمل العقد داخل إطار عمل حلول أمان blockchain كمدقق سواء كانت البيانات صحيحة أم لا.

وبالتالي ، سوف تتخلص من التكلفة الإضافية والوقت الضائع إلى الأبد في تقنية blockchain للأمن السيبراني. ومع ذلك ، فهذه ليست الميزة الوحيدة هنا. تعتبر أنظمة Blockchain والأمان أقل تكلفة بكثير من الحلول المتوسطة. لذا ، فهو فوز للجميع.

الفصل الخامس: أمثلة على الأمن السيبراني blockchain في العمل

-

سانتاندير

يستخدم Santander أمان blockchain لتحسين خدمات الدفع الدولية. على ما يبدو ، هم أول بنك في المملكة المتحدة يعتمد blockchain لأغراض أمنية. علاوة على ذلك ، بمساعدة blockchain والأمن السيبراني ، يساعدون عملائهم على الدفع في أمريكا الجنوبية وأوروبا باستخدام حساب Santander الخاص بهم.

أيضًا ، بمساعدة Ripple ، أصبحت خدمة One Pay Fix متاحة الآن في بولندا والمملكة المتحدة والبرازيل وإسبانيا. نعلم جميعًا كيف تتعرض الشبكة الداخلية للبنوك دائمًا لهجمات إلكترونية مستمرة. وللتأكد من أن العملاء لا يعانون من Santander ، يستخدم نظام أمان blockchain لحماية جميع شبكاتهم الداخلية أيضًا.

-

البنك الوطني الكندي

يستخدم البنك الوطني الكندي شبكة blockchain والأمن السيبراني لإصدار الديون. في الوقت الحالي ، يستخدمون شركة Quorum enterprise-Ethereum من J.P. Morgan كشبكة أساسية. Quorum هو إصدار مؤسسي من Ethereum مع بروتوكولات أمان إضافية لحماية أي منظمة تشكل هجمات إلكترونية.

ويستخدم البنك الوطني الكندي جانب أمان blockchain لضمان سلامة المعاملات بنسبة 100٪. علاوة على ذلك ، فهي تعمل أيضًا في مشاريع أخرى مثل تقديم قناة آمنة لصناعات سلسلة التوريد.

على أي حال ، فقد مروا مؤخرًا بمرحلة تجريبية لإصدار الديون ، حيث أصدروا دينًا بقيمة 150 مليون دولار لمدة عام واحد باستخدام المنصة..

-

باركليز

يستخدم باركليز blockchain والأمن السيبراني لتوفير الأمان في تحويل الأموال. ليس هذا فقط ولكن لديهم أيضًا براءة اختراع لاستخدام تقنية أمان blockchain. في الواقع ، الهدف الأساسي لهذه الشركة هو استخدامها لتعزيز استقرار وشعبية تحويلات العملات.

كما أنهم يستخدمونه لإبقاء جميع قواعد بياناتهم الداخلية بعيدًا عن متناول المتسللين. علاوة على ذلك ، لديهم أيضًا براءة اختراع لأمن blockchain في عمليات KYC. لذلك ، بمساعدة ذلك ، يمكن لأي بنك أو شركة مالية تخزين هويتهم الشخصية على شبكة blockchain.

-

تغيير الرعاية الصحية

تستخدم شركة Change Healthcare تقنية blockchain والأمن السيبراني لتقديم حلول الرعاية الصحية عبر المستشفيات في الولايات المتحدة ليس ذلك فحسب ، بل يستخدمونها أيضًا لإدارة الأمن الخاصة بهم أيضًا. علاوة على ذلك ، تعرف الشركة كيف تنهار صناعة الرعاية الصحية بسبب الاختراق وإساءة استخدام مجرمي الإنترنت. في الواقع ، من العوامل اليومية أن العديد من المعلومات الحساسة للمرضى يتم تسريبها أو اختراقها من قاعدة بيانات المستشفى.

ناهيك عن أن تغيير البيانات لتحقيق مكاسب شخصية هو سماع بارز. والسبب كله هو أن صناعة الرعاية الصحية لا تتمتع بالأمن المناسب. هذا هو السبب في أن Change Healthcare لا تقدم فقط حلول أمان blockchain ، ولكنها تستخدمه أيضًا لمراقبة شبكتهم أيضًا.

-

الروابط الصحية

تستخدم Health Linkages أمان blockchain لضمان شفافية نقل البيانات وعمليات التدقيق لقطاع الرعاية الصحية. ليس ذلك فحسب ، بل إنه يستخدم ذلك أيضًا لتعزيز التوافق في الصناعة. في الواقع ، باستخدام نظامهم الأساسي ، لا يمكنك مشاركة بيانات المريض إلا إذا كان لديك بيانات اعتماد مناسبة.

كما أنه يسرد جميع أحداث الرعاية الصحية ، مما يجعل اتخاذ القرار أكثر وضوحًا للأطباء. ومع ذلك ، فإن الأولوية هي التأكد من عدم وصول أي متسلل أو طرف ثالث إلى هذه المعلومات.

في الوقت الحالي ، يعملون حاليًا على تجربة مختلفة لمشروع blockchain والأمن السيبراني حيث يمكن للمهنيين عرض معلومات المريض في قناة آمنة.

-

ولاية كولورادو

تستخدم ولاية كولورادو أمان blockchain وتعتقد أنه في حالات الاستخدام الحكومية ، يمكنهم استخدامها لحماية البيانات. ليس ذلك فحسب ، بل أقر مجلس الشيوخ في كولورادو مشروع قانون يتعلق بمسألة استخدام أمان blockchain لتأمين تخزين السجلات الخاصة بهم.

عادة ، تتعامل كولورادو مع 6-8 ملايين محاولة قرصنة يوميًا. وفي كثير من الأحيان انتصر المتسللون ، دمروا هيكل الحكومة. للتعامل مع ذلك ، تستخدم كولورادو تشفير blockchain لإبعادهم عن أي محاولات اختراق. وهذه هي الطريقة التي يؤثر بها أمان blockchain على الحكومات أيضًا.

-

أستراليا

حسنًا ، الحكومة الأسترالية ليست بعيدة جدًا عندما يتعلق الأمر باستخدام blockchain والأمن السيبراني لتخزين المستندات الحكومية الخاصة بهم. في الواقع ، أعطت الدولة مؤخرًا الأولوية لاستخدام شبكة أمان blockchain للحكومة.

على الرغم من أن الشبكة لا تزال في المراحل الأولى ، إلا أن المسؤولين الحكوميين يعتقدون أن التكنولوجيا ستصبح قريبًا من الأصول القيمة حقًا.

في الوقت الحالي ، يتلقون الدعم التكنولوجي من شركة IBM لإنشاء النظام البيئي الحكومي. أيضًا ، تعتقد الحكومة الفيدرالية أنها ستكون إضافة رائعة للحكومات المستقبلية أيضًا.

-

مالطا

حاليًا ، تستخدم مالطا أمان blockchain لدعم قطاعاتها المالية. ومع ذلك ، يبحث المسؤولون الحكوميون أيضًا في الجانب الأمني من blockchain. لماذا؟ حسنًا ، إنهم يريدون بشكل أساسي حماية جميع وثائقهم الحكومية. علاوة على ذلك ، يريدون أيضًا إبقاء جميع معلومات المواطنين بعيدًا عن مجرمي الإنترنت.

في الواقع ، مالطا حريصة جدًا على الترحيب بـ blockchain في كل قطاع. في الواقع ، يريدون أن يصبحوا جزيرة Blockchain. أيضًا ، مع تزايد جنون العملات المشفرة في مالطا ، ظلوا تحت هدف المخترق لفترة طويلة جدًا.

لهذا السبب تريد الحكومة استخدام blockchain كطبقة أمان لقواعد بياناتها أيضًا.

-

وكالة مشاريع البحوث الدفاعية المتقدمة (DARPA)

وكالة مشاريع الأبحاث الدفاعية المتقدمة أو DARPA هي في الحقيقة وكالة وزارة الدفاع الأمريكية التي تعمل على تقنيات للجيش. في الواقع ، هم يطورون بشكل أساسي تقنيات ناشئة مختلفة للجيش الأمريكي.

ومع ذلك ، بعد أن أصبحت تقنية blockchain واحدة من التقنيات الناشئة ، تبحث DARPA في كيفية استخدامها لتأمين وتشفير عمليات نقل البيانات. هذا هو السبب في أنهم يعملون على نظام المراسلة القائم على أمان blockchain والذي يمكن أن يساعد الجيش على مشاركة المعلومات إلى أي مكان على الفور.

وأيضًا للتأكد من عدم تمكن أي طرف ثالث من تقاطع رسالتهم على شبكة blockchain والأمن السيبراني.

تحقق من الاختلافات بين Blockchain وقاعدة البيانات.

-

الجيش الصيني

يهتم الجيش الصيني الآن بأمن blockchain لتعزيز بروتوكولات الأمان الخاصة به داخل شبكته العسكرية والحكومية. علاوة على ذلك ، يعتقدون أن أمن blockchain لديه القدرة على منع الخصوم الأجانب من تغيير أو تغيير المعلومات العسكرية أو الحكومية الحيوية.

عادة ، يتعين عليهم التعامل مع الكثير من المعلومات المتسربة والتعديلات. وبالتأكيد ، لا ينبغي أن تكون المعلومات العسكرية لدولة ما في يد الطرف الثالث. يمكن أن تضر بالبلد بشكل خطير.

ومع ذلك ، ما زلنا لا نعرف المشاريع التي يعملون عليها لأسباب تتعلق بالسرية. لكننا نعلم أنهم يتطلعون لتغطية معلومات العمليات الاستخباراتية والتواصل بين الضباط.

لذلك ، يمكنك أن ترى كيف يؤثر أمان blockchain حقًا على أكبر قطاع في العالم.

-

لوكهيد مارتن

تصادف أن شركة لوكهيد مارتن هي أول مقاول دفاعي للولايات المتحدة يستخدم blockchain والأمن السيبراني لتحسين البروتوكولات. ليس ذلك فحسب ، بل إنه يستخدم أيضًا أمان blockchain في إدارة مخاطر سلسلة التوريد والأنظمة الهندسية وتطوير البرامج.

إنها تريد التأكد من أن كل مجال من هذه المجالات يتمتع بأمان شديد للغاية. في الواقع ، تحصل الشركة على الدعم التكنولوجي من Guardtime.

سبب آخر محتمل لاختياره لشبكة أمان blockchain هو التأكد من أن جميع عمليات تطوير الأسلحة تبقى آمنة ولا تقع في الأيدي الخطأ لأن تطوير الأسلحة يعد أيضًا جزءًا حيويًا داخل الدولة والحكومة.

-

فليكس وروكويل أتمتة

Flex هي شركة سلسلة التوريد التي تستخدم تقنية blockchain لأسباب مختلفة ، أحدها هو الأمان. ليس فقط Flex ولكن شركة أخرى للأجهزة Rockwell Automation تستخدم أيضًا أمان blockchain لتقديم بنية تحتية أكثر أمانًا لعملية التصنيع والشحن الخاصة بهم.

في الوقت الحاضر ، حصل كلاهما على الدعم التكنولوجي من سيسكو. في الواقع ، كجزء من تحالف IoT الموثوق به ، فإن Cisco أكثر من حريصة على دمج blockchain مع أجهزة IoT.

أكثر من ذلك يعتقدون ، أن إنترنت الأشياء و blockchain يقترنان بشكل جيد حقًا.

-

وزارة الطاقة الأمريكية

تعمل وزارة الطاقة الأمريكية مع Guardtime لضمان شبكة مؤمنة بالكامل لموارد الطاقة الموزعة عند حافة شبكات الطاقة. هنا ، من خلال حافة شبكات الطاقة ، فإنها تعني التقاطع حيث تنقسم شبكة الطاقة إلى عملاء آخرين والشبكات الموزعة.

علاوة على ذلك ، يريدون إيقاف أي سوء استخدام للطاقة قبل أن تنقسم إلى شبكات أخرى. على ما يبدو ، يُطلق على المشروع اسم الأمن السيبراني لأنظمة توصيل الطاقة في عهد أوباما.

علاوة على ذلك ، فإن استخدام blockchain لدعم النظام لن يساعدهم فقط في محاربة هجمات الطرف الثالث ولكن أيضًا لضمان المزيد من الموثوقية على البنية التحتية.

-

أخلاقي

تستخدم Ethical حاليًا أمان blockchain لحماية مسار التدقيق. علاوة على ذلك ، فهم يعملون مع Guardtime لضمان الأمان الكامل لمسارات التدقيق. في الواقع ، في كل مرة يتم فيها إجراء عملية ما ، تتم إضافتها إلى قاعدة البيانات. علاوة على ذلك ، يتم تقديم توقيع KSI جديد لكل سجل.

ما العمل الأخلاقي هنا هو تخزين التوقيع كدليل على الدليل؟ إذا كان التوقيع موجودًا في قاعدة البيانات ، فهذا دليل على أن التأليف أو الوقت أو تكامل التدقيق لا يزال كما هو. على أي حال ، يتم تسجيل الدليل في شبكة Guardtime blockchain لاستخدامها في المستقبل.

لضمان عدم المساس بأي شيء ، يمكن للشركة التحقق من صحة استخدام التوقيع مع الدليل في قاعدة البيانات.

لماذا لا تقوم بالاطلاع على دليل Hyperledger Blockchain الخاص بنا?

-

قطاع الطاقة في المملكة المتحدة

يبحث قطاع الطاقة في المملكة المتحدة في أمان blockchain ، ولهذا ، فإنهم يفكرون حاليًا في تقنية Guardtime. هذا هو السبب في فهم مفهوم أمان blockchain بشكل أفضل ؛ يقوم القطاع حاليًا بأخذ التدريبات السيبرانية منهم.

تحتوي جميع التمارين المضمنة في بيئة الطاقة على بيئات وسيناريوهات ومحاكاة واقعية مختلفة لفهم كيفية عمل كل شيء حقًا. ومع ذلك ، في الوقت الحالي ، كان الهدف الأساسي هو مساعدة المشاركين على اكتشاف الهجوم ومنع انتشاره والتعافي منه.

حسنًا ، وغني عن القول ، كانت التدريبات ناجحة ، وتذوق قطاع الطاقة في المملكة المتحدة طعم قوة blockchain. ومع ذلك ، ما زلنا لا نعرف ما إذا كانوا سيطبقون التقنية أم لا.

-

القطاع النووي المدني في المملكة المتحدة

قطاع ضخم آخر يبحث في أمن blockchain هو القطاع النووي المدني في المملكة المتحدة. في الواقع ، يحتاج القطاع النووي إلى اتخاذ تدابير أمنية إثباتية كاملة إذا أرادوا صد جميع الهجمات التي يواجهونها كل يوم.

لهذا السبب يعملون مع Guardtime لفهم عواقب استخدام التكنولوجيا بشكل أفضل. في الوقت الحالي ، أظهر لهم Guardtime هجومًا إلكترونيًا حقيقيًا على محطة نووية وكيف يمكنهم الدفاع عنها.

يبدو أنه كان نجاحًا كبيرًا. على الرغم من أن القطاع النووي حريص جدًا على العمل مع blockchain ، ما زلنا لا نعرف ما إذا كان لديهم أي مشروع نشط أم لا.

-

دانييلي

دانييلي تأخذ حل أمان blockchain من Naoris. إذا لم تكن قد سمعت عن دانييلي ، دعني أخبرك قليلاً. دانييلي هي واحدة من أكبر موردي الصلب في هذه الصناعة. نظرًا لأن Danilei إحدى الشركات الممتازة ، فمن الضروري للغاية أن تحصل على الحماية لجميع العملاء والمعلومات الحساسة.

في حالتهم الحالية ، يمكن لكل جهاز من أجهزة الموظفين أن يعمل كمسار لشبكتهم. لذلك ، للتأكد من أنهم لا يواجهون أي عواقب إلكترونية خطيرة ، طلبوا من Naoris توفير أمان blockchain لخوادم البيانات الخاصة بهم في جميع أنحاء العالم.

المشروع لا يزال جاريا في هذه المرحلة.

-

وزارة الدفاع الإستونية

منحت وزارة الدفاع الإستونية عقدًا لـ Guardtime على أمن blockchain. في الواقع ، يريدون تطوير الجيل التالي من النطاق الإلكتروني لحلف الناتو للحكومة. في الواقع ، سيفتح التصميم الجديد الكثير من الميزات مثل الحرب الإلكترونية ، والذكاء ، وقدرات تحسين المهام ، والأمن السيبراني ، وغير ذلك الكثير.

لذلك ، للتأكد من أن كل شيء على الفور ، يجب أن يكون لديه نسخة احتياطية إلكترونية كاملة. وهذا هو سبب استخدامهم لأمن blockchain من أجل ذلك.

إذا كنت ترغب في معرفة المزيد حول تحديات اعتماد blockchain ، يمكنك مراجعة مقالتنا حول ذلك.

الفصل السادس: ملاحظة ختامية

لقد كان الأمن السيبراني في حالة من الفوضى لبعض الوقت الآن. بشكل رئيسي بعد انتشار البرامج الضارة في عام 2016 ، تواجه العديد من المؤسسات قدرًا هائلاً من الخسائر كل عام فقط بسبب الجرائم الإلكترونية.

ومع ذلك ، كما ترى ، فإن أمان blockchain أكثر من قادر على التعامل مع جميع التهديدات الأمنية بمفرده. لا أستطيع أن أقول أنها تقنية برهان كامل. ومع ذلك ، بالحكم على كيفية عمل بروتوكولات الأمان الأخرى ، فإن blockchain بعيد كل البعد عن بداية جيدة. لذلك ، من الجدير بالتأكيد البحث فيه.